Das Subsystem Administrator Services bietet Funktionen, die sich auf Natural Security als Ganzes und auf alle Sicherheitsprofile beziehen.

In diesem Kapitel werden die folgenden Themen behandelt:

Verwaltungsprotokollsätze verwalten - Maintenance Log Records

Voreingestellte Benutzersicherheitsprofilwerte - User Preset Values

Voreingestellte Werte für Bibliothekssicherheitsprofile - Library Preset Values

Systembibliotheken definieren - Definition of System Libraries

Nicht definierte Bibliotheken definieren - Definition of Undefined Libraries

Der Zugriff auf das Subsystem Administrator

Services wird a) durch die Eigentümerangaben im Sicherheitsprofil

der Natural Security-Bibliothek SYSSEC und b) durch den

Kommandoprozessor NSCCMD01 gesteuert:

Wenn im Sicherheitsprofil von SYSSEC keine

Eigentümer angegeben sind, darf jeder Benutzer vom Typ Administrator auf das

Subsystem Administrator Services zugreifen.

Wenn im Sicherheitsprofil von SYSSEC Eigentümer

angegeben sind, bestimmt das Feld Functional Security

Defined für den Kommandoprozessor NSCCMD01 in

SYSSEC, wer auf das Subsystem Administrator

Services zugreifen darf:

Wenn dieses Feld auf Yes gesetzt ist (dies ist

die Standardeinstellung), dürfen nur die Eigentümer von SYSSEC auf

die Administrator Services zugreifen.

Wenn dieses Feld auf All gesetzt ist, kann

jeder Benutzer vom Typ Administrator auf die Administrator Services

zugreifen.

In beiden Fällen bestimmen die Funktionssicherheitsvorgaben im

Bibliothekssicherheitsprofil von SYSSEC und in den

Benutzersicherheitsprofilen der Administratoren, welche Funktionen der

Administrator Services genutzt werden dürfen.

Informationen zu Eigentümern in Bibliothekssicherheitsprofilen finden Sie in den Kapiteln Bibliotheken verwalten und Gegenzeichnungen.

Informationen über den Kommandoprozessor NSCCMD01

finden Sie im Kapitel

Funktionssicherheit

für Bibliothek SYSSEC.

Um die Administrator Services aufzurufen:

Um die Administrator Services aufzurufen:

Wählen Sie im Hauptmenü (Main Menu) den Menüpunkt Administrator Services.

Wenn Sie berechtigt sind, auf die Administrator Services zuzugreifen, wird das Menü Administrator Services angezeigt.

Das Menü Administrator Services umfasst zwei Bildschirme. Mit PF7 und PF8 können Sie zwischen den beiden Bildschirmen umschalten.

Folgende Funktionen stehen zur Verfügung:

Sie sollten die oben mit (*) gekennzeichneten Funktionsbeschreibungen genau lesen, bevor Sie mit der Definition von Objekten in Natural Security beginnen. Die anderen Funktionen der Administrator Services stehen nicht in direktem Zusammenhang mit der Definition von Objekten in Natural Security.

Bevor Sie mit der Definition von Objekten in Natural Security beginnen, sollten Sie bestimmte Optionen festlegen, die für das gesamte Natural Security-System gelten.

Um die General Options der Administrator Services

aufzurufen:

Um die General Options der Administrator Services

aufzurufen:

Wählen Sie im Hauptmenü (Main Menu) den Menüeintrag Administrator Services.

Wenn Sie berechtigt sind, auf die Administrator Services zuzugreifen, wird das Menü Administrator Services Menu 1 angezeigt.

Wählen Sie den Menüeintrag General Options.

Der Bildschirm Set General Options (Allgemeine Optionen einstellen) wird angezeigt.

Die Einstellungsmöglichkeiten der Set General Options sind auf zwei Bildschirme verteilt. Mit PF7 und PF8 können Sie zwischen den beiden Bildschirmen umschalten. Sie bieten die folgenden Optionen:

| General Options - Bildschirm 1: | Beschreibung siehe: |

| Transition Period Logon | Übergangszeitraum für Anmeldung |

| Activate Security for Development Server File | Security für Development Server-Datei aktivieren |

| Maximum Number of Logon Attempts | Maximale Anzahl von Anmeldeversuchen |

| Suppress Display of Logon Messages | Anzeige von Logon-Meldungen unterdrücken |

| Lock User Option | Benutzer sperren |

| User Password History | Benutzerpasswort-Historie |

| Free Access to Functions via APIs | Freier Zugriff auf Funktionen über APIs |

| Minimum Number of Co-Owners | Mindestanzahl an Miteigentümern |

| Deletion of Non-Empty Libraries Allowed | Löschung von nicht leeren Bibliotheken erlaubt |

| Overwriting of Defaults Possible | Überschreiben von Standardwerten möglich |

| Display DBID/FNR of FSEC | DBID/FNR von FSEC anzeigen |

| Exit Functions with Confirmation | Beenden von Funktionen mit Bestätigung |

| Logging of Maintenance Functions | Protokollieren von Verwaltungsfunktionen |

| General Options - Bildschirm 2: | Beschreibung siehe: |

| Store Logon and Error Data on Separate System Files | Anmelde- und Fehlerdaten in separaten Systemdateien speichern |

| Concurrent Modifications Without Notification | Konkurrierende Änderungen ohne Benachrichtigung |

| Private Libraries in Public Mode | Private Bibliotheken im öffentlichen Modus |

| Suppress Mailboxes in Batch Mode | Mailboxen im Batch-Modus unterdrücken |

| Environment Protection | Umgebungsschutz |

| Access To Current FSEC | Zugriff auf aktuelle FSEC |

| Force Impersonation for Natural Development Server | Impersonation für Natural Development Server erzwingen |

| Record Each User's Initial Logon Daily | Erstanmeldung jedes Benutzers täglich aufzeichnen |

| Enable Error Transaction Before NAT1700/1701 Logoff | Fehlertransaktion vor NAT1700/1701-Abmeldung aktivieren |

| Logoff in Error Case if *STARTUP is Active | Abmelden im Fehlerfall, wenn

*STARTUP aktiv |

| Set *APPLIC-NAME Always to Library Name | *APPLIC-NAME immer

auf Bibliotheksname setzen |

| Allow Deletion of Users Who Are Owners/DDM Modifiers | Löschen von Benutzern, die Eigentümer/DDM-Änderer sind, zulassen |

Die oben aufgelisteten Optionen werden im Folgenden beschrieben.

Die Option Transition Period Logon ermöglicht einen reibungslosen Übergang von einer ungeschützten Natural-Umgebung zu einer durch Natural Security geschützten Umgebung.

Mögliche Angaben:

| Eingabe: | Erläuterung: |

|---|---|

Y

|

|

N

|

Nur in Natural Security definierte Benutzer dürfen Natural verwenden. Bibliotheken, die nicht in Natural Security definiert sind, können nicht verwendet werden. |

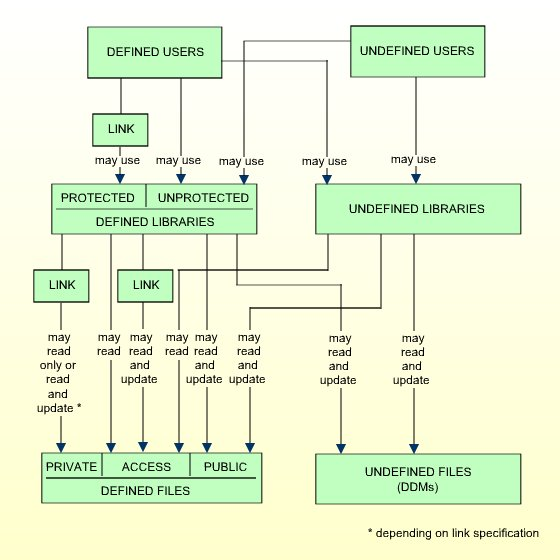

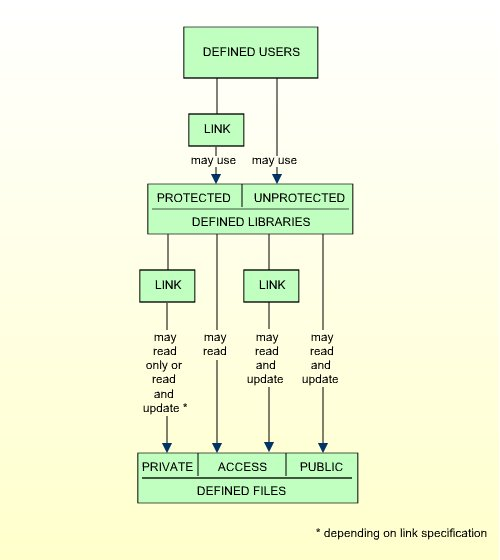

Die Auswirkungen der Einstellungen für die Übergangszeit bei der Anmeldung sind im Folgenden dargestellt.

Wenn Sie eine nicht geschützte Natural-Installation hatten und nun

zum ersten Mal Natural Security installieren, ist es ratsam, die

Transition Period Logon auf Y zu setzen, um

sicherzustellen, dass die Arbeit mit Natural fortgesetzt werden kann, während

Benutzer und Bibliotheken in Natural Security definiert werden. Sobald alle

Objekte und Links definiert sind, sollte die Option Transition Period

Logon auf N gesetzt werden.

Die Option Activate Security for Development Server File wird nur angezeigt, wenn der Natural Development Server (Produktcode NDV) installiert ist und die aktuelle Natural-Sitzung eine Development Server-Datei verwendet. Sie ist nur relevant, wenn Sie den Zugriff auf Basis- und Verbundanwendungen (Base und Compound Applications) in der Development Server-Datei steuern möchten. Einzelheiten hierzu finden Sie im Kapitel Natural Development Server-Umgebung und -Anwendungen schützen.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Die Security für die Development Server-Datei ist

aktiv: Die in Natural Security definierten Anwendungssicherheitsprofile für

Basis- und Verbundanwendungen treten in Kraft und steuern den Zugriff auf die

Natural Development Server-Objekte Base Applications (Basisanwendungen) und

Compound Applications (Verbundanwendungen) in der Development Server-Datei.

Die Systemdatei FSEC, die verwendet wird, wenn diese

Option auf Wenn Sie diese Option auf Die Datenbankkennung (DBID) und die Dateinummer (FNR) der Development Server-Datei, für die die Option aktiviert ist, werden auf dem Bildschirm Set General Options (Allgemeine Optionen einstellen) angezeigt. |

N |

Die Security für die Development Server-Datei ist nicht aktiv. Anwendungssicherheitsprofile werden nicht ausgewertet. |

| Eingabe: | Erläuterung: |

|---|---|

1 - 9 |

Sie können festlegen, wie viele Anmeldeversuche die Benutzer haben sollen. Nach n erfolglosen Anmeldeversuchen wird der Anmeldevorgang abgebrochen, der Benutzer abgewiesen und ein Anmeldefehlersatz geschrieben (Informationen zu Anmeldefehlersätzen finden Sie unter Anmeldefehler weiter unten). |

Mit der Option Suppress Display of Logon Messages kann die Anzeige der Meldungen NAT0853 und NAT0854 unterdrückt werden. Die Meldungen zeigen an, dass eine Anmeldung bei einer Bibliothek erfolgreich war. Standardmäßig wird eine dieser Meldungen nach jeder erfolgreichen Anmeldung bei einer Bibliothek angezeigt.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Die Meldungen NAT0853 und NAT0854 werden nicht angezeigt. |

N |

Die Meldungen NAT0853 und NAT0854 werden angezeigt. |

Die Option Lock User kann verwendet werden, um zu verhindern, dass Benutzer versuchen, die Benutzerkennungen und Passwörter anderer Benutzer zu missbrauchen. Sie gilt für das Vorgehensweise bei der Anmeldung und für die Gegenzeichnungsfunktion.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Anmeldung (Logon):

Bei Anmeldeversuchen gilt Folgendes: Wenn ein Benutzer die maximale Anzahl an Anmeldeversuchen erreicht hat, ohne das richtige Passwort einzugeben, wird der betreffende Benutzer gesperrt, d.h. die Benutzerkennung wird "ungültig" gemacht. Gesperrt werden:

Gegenzeichnungen

(Countersignatures):

Bei Gegenzeichnungsversuchen gilt Folgendes: Nach zu vielen ungültigen Passwörtern (auch hier gilt die maximale Anzahl an Anmeldeversuchen) auf einem Gegenzeichnungsbildschirm wird der Benutzer, der die entsprechende Funktion aufgerufen hat (identifiziert durch seine Natural Security-Benutzerkennung), gesperrt. |

F |

Anmeldung (Logon):

Bei Anmeldeversuchen hat Gegenzeichnungen

(Countersignatures):

Bei Gegenzeichnungsversuchen hat |

X |

Anmeldung (Logon):

Bei Anmeldeversuchen hat Gegenzeichnungen

(Countersignatures):

Bei Gegenzeichnungsversuchen hat Die Fehlerzähler eines Benutzers können durch Drücken

von PF16 in dessen Sicherheitsprofil angezeigt werden. Eine Liste

aller Benutzer, deren Fehlerzähler größer als |

Z |

Anmeldung (Logon):

Bei Anmeldeversuchen hat Gegenzeichnungen

(Countersignatures):

Bei Gegenzeichnungsversuchen hat |

N |

Die Funktion Lock User (Benutzer sperren) ist nicht aktiv. |

Bei Anmeldeversuchen bei Bibliotheken über Natural RPC Service

Calls (RPC-Dienstaufrufe) wird diese Option nur wirksam, wenn die Option

Lock user in den

Library Preset

Values auf * gesetzt ist. Für Natural RPC Service Calls

gilt Folgendes:

Die Einstellungen Y und F haben

die gleiche Wirkung wie O.

Wenn die Sperren eintritt, enthalten die gesperrten

Client-Benutzerkennungen nicht die Kennung, die in der Systemvariablen

*INIT-USER

enthalten ist.

Diese Option entspricht der Option User password history, die in den User Preset Values (siehe Voreingestellte Benutzersicherheitsprofilwerte) gesetzt wird.

Mit der Option Free Access to Functions via APIs können festlegen, wer von außerhalb von Natural Security über die bereitgestellten Anwendungsprogrammierschnittstellen (APIs) auf die Verwaltungs- und Abfragefunktionen (Maintenance und Retrieval) von Natural Security zugreifen darf. Einzelheiten zu diesen APIs finden Sie im Kapitel Anwendungsprogrammierschnittstellen.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Auf Verwaltungs- und Retrieval-Funktionen kann von außerhalb von Natural Security über die APIs von jedem zugegriffen werden, der die APIs verwenden darf. Wenn Sie diese Option auf |

R |

Auf Retrieval-Funktionen (aber nicht auf

Verwaltungsfunktionen) kann von außerhalb von Natural Security über die APIs

von jedem zugegriffen werden, der die APIs verwenden darf.

Wenn Sie diese Option auf "R" setzen, können Sie jede Abruffunktion separat durch Funktionssicherheit schützen (siehe Kapitel Funktionssicherheit). |

N |

Auf die Verwaltungs- und Retrieval-Funktionen dürfen

von außerhalb von Natural Security nur Benutzer (vom Typ "Administrator")

zugreifen, die auch die Natural Security-Bibliothek SYSSEC

verwenden dürfen. Mit den APIs dürfen sie nur die Funktionen ausführen, die sie

auch innerhalb von SYSSEC ausführen dürfen, und zwar nur unter

denselben Bedingungen, unter denen sie sie in SYSSEC ausführen

dürfen.

|

Verwaltungsfunktionen sind alle Funktionen der Subprogramme

NSCFI, NSCLI, NSCOB und

NSCUS - mit Ausnahme ihrer Anzeigefunktionen (Display).

Retrieval-Funktionen sind:

alle Funktionen der Subprogramme NSCCHCK,

NSCDEF, NSCDU und NSCXR und der

Subprogramme, deren Namen mit NSCDA beginnen,

die Anzeigefunktionen (Display) der Subprogramme

NSCFI, NSCLI, NSCOB und

NSCUS.

| Eingabe: | Erläuterung: |

|---|---|

0 - 3 |

Sie können die Mindestanzahl an Miteigentümern bei

jedem Eigentümer eines Sicherheitsprofils angeben.

Die hier festgelegte Anzahl gilt für alle Sicherheitsprofile und kann nicht individuell geändert werden. |

Eine Erläuterung zu den Miteigentümern finden Sie im Kapitel

Gegenzeichnungen.

Lassen Sie den Wert auf 0 stehen, bis Sie dieses Kapitel gelesen

haben.

Die Option Deletion of Non-Entry Libraries Allowed legt fest, ob das Sicherheitsprofil einer Bibliothek gelöscht werden kann, wenn die Bibliothek Quellcode- oder Objektmodule enthält.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Das Sicherheitsprofil einer Bibliothek kann auch dann

gelöscht werden, wenn die Bibliothek Quellcode- oder Objektmodule enthält. Wenn

Sie versuchen, ein Bibliothekssicherheitsprofil zu löschen, gibt Natural

Security eine Warnung aus, wenn die Bibliothek nicht leer ist.

Diese Option wirkt sich nur auf das Löschen des Sicherheitsprofils einer Bibliothek aus. Die Natural-Bibliothek selbst und die in ihr enthaltenen Module werden nicht gelöscht. |

N |

Das Sicherheitsprofil einer Bibliothek kann nicht gelöscht werden, solange die Bibliothek selbst noch Quellcode- oder Objektmodule enthält. |

Die Option Overwriting of Defaults Possible legt fest, ob die auf den Bildschirmen Preset User Values und Preset Library Values eingestellten Werte in den einzelnen Sicherheitsprofilen überschrieben werden dürfen.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Die auf den Preset-Bildschirmen gemachten Angaben dürfen in den einzelnen Sicherheitsprofilen überschrieben werden. |

N |

Die auf den Preset-Bildschirmen gemachten Angaben können in keinem Sicherheitsprofil überschrieben werden. Sie sind ausnahmslos für alle Bibliotheken/Benutzer gültig. |

Die voreingestellten Werte sind unter User Preset Values bzw. Library Preset Values beschrieben.

Die Option Display DBID/FNR of FSEC legt

fest, ob die Datenbankkennung (DBID) und die Dateinummer (FNR) der aktuellen

Natural Security-Systemdatei (FSEC) auf den Menü- und Auswahlbildschirmen

innerhalb der Bibliothek SYSSEC angezeigt werden sollen.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Die Datenbankkennung und die Dateinummer der aktuellen

Natural Security-Systemdatei (FSEC) werden auf den Menü- und

Auswahlbildschirmen innerhalb der Bibliothek SYSSEC angezeigt. Sie

werden in der oberen rechten Ecke unter dem aktuellen Datum gezeigt.

|

N |

Die Datenbankkennung und die Dateinummer der

FSEC-Datei werden in SYSSEC nicht angezeigt.

|

Die Option Exit Function with Confirmation legt fest, wie sich Natural Security verhält, wenn Sie eine Funktion durch Drücken von PF2, PF3, PF12 oder PF15 verlassen.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Wenn Sie eine Funktion in Natural Security durch Drücken von PF2, PF3, PF12 oder PF15 verlassen, wird ein Fenster angezeigt, in dem Sie angeben müssen, ob die Änderungen, die Sie vor dem Drücken der Taste vorgenommen haben, gespeichert werden sollen oder nicht, oder ob Sie zur Funktion zurückkehren möchten. |

N |

Wenn Sie eine Funktion durch Drücken von

PF2, PF3 oder PF15 verlassen, werden die

Änderungen, die Sie vor dem Drücken der Taste vorgenommen haben, gespeichert.

Wenn Sie eine Funktion durch Drücken von PF12 verlassen, werden die Änderungen, die Sie vor dem Drücken der Taste vorgenommen haben, nicht gespeichert. |

Einzelheiten zu den Funktionen, mit denen diese Tasten belegt sind, finden Sie im Abschnitt PF-Tasten.

Mit der Option Logging of Maintenance Functions können Sie feststellen, wer welche Sicherheitsprofile und Administrator Services-Einstellungen geändert hat.

"Ändern" bezieht sich in diesem Zusammenhang auf alle

Verwaltungsfunktionen, die auf ein Sicherheitsprofil angewendet werden

(einschließlich Anlegen, Kopieren, Löschen, Verlinken usw.). Es umfasst auch

das Übertragen eines Sicherheitsprofils mit den Programmen SECULD2

und SECLOAD.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Bei Änderungen an Sicherheitsprofilen und Einstellungen in den Administrator Services werden Protokollsätze geschrieben. |

N |

Änderungen werden nicht protokolliert. |

Wenn Sie diese Option auf Y setzen, wird ein Fenster

angezeigt, in dem Sie Folgendes angeben können:

| Eingabe: | Erläuterung: | ||||

|---|---|---|---|---|---|

| Log file DBID/FNR | Die Datenbankkennung (DBID) und die Dateinummer (FNR)

der Datei, in der die Protokolleinträge gespeichert werden sollen.

Diese Datei muss, wie in der Installationsdokumentation

für Natural Security beschrieben, geladen worden sein. Auf

Großrechner-Plattformen muss die FDT dieser Datei mit dem entsprechenden

Installationsjob geladen worden sein, der durch System Maintenance Aid

bereitgestellt wird. Auf Nicht-Großrechner-Plattformen muss sie mit dem

Natural-Dienstprogramm Anmerkung Sollte die Protokolldatei unzugänglich geworden sein, so

dass Sie die Protokollierung der Verwaltungsfunktionen nicht mehr deaktivieren

können, können Sie die Zuordnung der Protokolldatei mit dem

Natural-Systemkommando //CMSYNIN DD * R,A old-DBID,old-FNR,new-DBID,new-FNR |

||||

| Logging even if no actual modification |

|

||||

| Logging of changes to | Mögliche Werte: N, Y und

(für Benutzersicherheitsprofile und Bibliothekssicherheitsprofile)

X.

Mit

(*) "Administrator Services-Einstellungen" bedeutet in diesem Zusammenhang alle im Administrator Services Menu aufgeführten Funktionen (außer Anwendungsprogrammierschnittstellen). Zugehörige Profile

Wenn ein Sicherheitsprofil geändert wird, passt Natural Security automatisch die zugehörigen Sicherheitsprofile an, um die Konsistenz aller Natural Security-Definitionen zu gewährleisten. Wenn Sie beispielsweise ein Gruppenprofil ändern, um einen Benutzer aus der Gruppe zu entfernen, ändert Natural Security automatisch das Benutzersicherheitsprofil, um diese Gruppe, falls erforderlich, aus der Liste der privilegierten Gruppen des Benutzers zu entfernen. Diese automatischen Anpassungen der zugehörigen Profile werden ebenfalls protokolliert. Dienstprogrammprofile - Utility

Profiles

Änderungen an Dienstprogramm-Sicherheitsprofilen werden nicht separat protokolliert. Stattdessen werden Standardprofile und Vorlagen unter Administrator Services settings, bibliotheksspezifische Utility Profiles unter "Library security profiles" und benutzerspezifische und bibliotheksspezifische Utility-Profile unter "User security profiles" behandelt. Erweiterte Protokollierung für Benutzer-

und Bibliothekssicherheitsprofile

Sie können Benutzersicherheitsprofile und

Bibliothekssicherheitsprofile mit Für Benutzersicherheitsprofile:

Für Bibliothekssicherheitsprofile:

|

Um, nachdem Sie das Schreiben von Protokollsätzen aktiviert haben, die obigen Angaben zu ändern, müssen Sie auf dem Bildschirm Set General Options PF4 drücken.

Um die Protokollsätze einzusehen, können Sie die Funktion Maintenance Log Records (siehe unten) verwenden.

Die Option Store Logon and Error Data on Separate System Files kann verwendet werden, um bestimmte Natural Security-Daten in separaten Systemdateien zu speichern.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Die folgenden Daten können in separaten Systemdateien

gespeichert werden:

Wenn Sie dieses Feld auf Auf Großrechnerplattformen müssen die File Definition Tables (FDTs) dieser Dateien mit dem entsprechenden Installationsjob, der durch System Maintenance Aid bereitgestellt wird, geladen worden sein. Auf Nicht-Großrechnerplattformen müssen diese Dateien

mit dem Natural-Dienstprogramm |

N |

Alle Natural-Sicherheitsdaten werden in der gleichen FSEC-Systemdatei gespeichert. |

Anmerkung

Wenn Sie ein Adabas-Dienstprogramm verwenden, um die

Datenbankkennung (DBID) oder Dateinummer (FNR) einer dieser Systemdateien zu

ändern, müssen Sie dieses Feld vor der Änderung auf N und

dann nach der Änderung wieder auf Y setzen, damit Natural Security

die neue Systemdatei kennt.

Die Option Concurrent Modifications Without Notification legt fest, wie Natural Security in einer Situation reagiert, in der zwei Administratoren gleichzeitig dasselbe Sicherheitsprofil ändern. Eine solche Situation würde wie folgt ablaufen:

Administrator 1 ruft ein Sicherheitsprofil zur Änderung auf.

Administrator 2 ruft das gleiche Sicherheitsprofil zur Änderung auf.

Administrator 1 verlässt die Funktion, nachdem er seine Änderungen vorgenommen hat - die Änderungen werden auf das Sicherheitsprofil angewendet. Dies bedeutet, dass Administrator 2 zu diesem Zeitpunkt mit Daten arbeitet, die "veraltet" sind, sich dessen aber nicht bewusst ist.

Administrator 2 verlässt die Funktion, nachdem er seine Änderungen vorgenommen hat. Nun gibt es zwei mögliche Reaktionen von Natural Security:

Die von Administrator 2 vorgenommenen Änderungen werden übernommen - und überschreiben damit unwissentlich die von Administrator 1 vorgenommenen Änderungen.

Administrator 2 wird per Fenster darüber informiert, dass das betreffende Sicherheitsprofil in der Zwischenzeit von einem anderen Administrator geändert wurde. Er kann sich daraufhin mit dem anderen Administrator in Verbindung setzen, um die vorgenommenen Änderungen zu besprechen, und kann dann entscheiden, ob er seine eigenen Änderungen rückgängig machen oder sie übernehmen und damit die von Administrator 1 vorgenommenen Änderungen überschreiben möchte.

Die Option Concurrent Modifications Without Notification legt fest, welche der beiden Reaktionen erfolgen soll, d.h:

| Eingabe: | Erläuterung: |

|---|---|

Y |

Die Änderungen werden in jedem Fall durchgeführt. |

N |

Es wird ein Fenster angezeigt, in dem der

Administrator wählen kann,

|

Diese Option gilt nur für konkurrierende Änderungen, die an Sicherheitsprofilen von Benutzern, Bibliotheken, Special-Links und Postfächern vorgenommen werden.

Die Option Private Libraries in Public Mode legt fest, ob private Bibliotheken im Private Mode oder im Public Mode verfügbar sein sollen.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Private Bibliotheken sind im öffentlichen Modus verfügbar. |

N |

Private Bibliotheken sind im privaten Modus für die ausschließliche Nutzung durch Benutzer mit denselben Benutzerkennungen verfügbar (nicht empfohlen). |

Weitere Informationen finden Sie unter Private Bibliothek im Kapitel Benutzer verwalten. Sie sollten dieses Kapitel lesen, bevor Sie diese Option einstellen.

Die Option Suppress Mailboxes in Batch Mode legt fest, ob Mailboxen im Batch-Modus ausgegeben werden oder nicht.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Mailboxen werden im Batch-Modus nicht ausgegeben. |

N |

Mailboxen werden im Batch-Modus ausgegeben. |

Informationen zu Mailboxen finden Sie im Kapitel Mailboxen.

Die Option Environment Protection legt fest, ob Natural-Umgebungen - d. h. Systemdatei-Kombinationen - geschützt sind.

| Eingabe: | Erläuterung: |

|---|---|

N |

Der Umgebungsschutz ist nicht aktiv: Benutzer können auf jede Umgebung zugreifen. Natural Security führt keine Zugriffsberechtigungsprüfungen hinsichtlich der Umgebung durch. |

Y |

Der Umgebungsschutz ist aktiv: Benutzer können nur auf Umgebungen zugreifen, für die Sicherheitsprofile definiert sind. Standardmäßig ist der Zugriff auf eine Bibliothek in einer definierten Umgebung für alle Benutzer erlaubt. Für einzelne Bibliotheken und Benutzer können Sie den Zugriff auf eine Umgebung verbieten. |

Wenn Sie die Einstellung dieser Option ändern, müssen Sie Ihre Natural-Sitzung neu starten, damit die Änderung wirksam wird.

Einzelheiten zum Umgebungsschutz finden Sie im Kapitel Umgebungen schützen.

Das Feld Access To Current FSEC legt fest, ob auf die in dieser FSEC-Systemdatei gespeicherten Natural Security-Daten von einer Natural Security-Sitzung aus zugegriffen werden kann, die mit einer anderen FSEC-Systemdatei läuft.

| Eingabe: | Erläuterung: |

|---|---|

N |

Auf die Daten kann nicht zugegriffen werden. |

U |

Auf die Daten kann über die

Anwendungsprogrammierschnittstellen (APIs) zugegriffen werden, die in der

Bibliothek SYSEXT bereitgestellt werden. Dies gilt nur für APIs,

bei denen eine FSEC-Systemdatei angegeben werden kann.

|

Die Option Force Impersonation for Natural Development Server ist nur für den Natural Development Server (NDV) relevant. Sie steuert, wie der Zugriff auf einen NDV-Server gehandhabt wird.

Es wird davon ausgegangen, dass der Zugriff auf das Betriebssystem, auf dem ein NDV-Server läuft, durch ein SAF-kompatibles externes Sicherheitssystem gesteuert wird. Die Benutzerauthentifizierung (Überprüfung von Benutzerkennung und Passwort) wird von diesem externen Sicherheitssystem durchgeführt. Nach erfolgreicher Authentifizierung erzeugt es ein Accessor Environment Element (ACEE) für den Benutzer, das für nachfolgende Autorisierungen zur Verfügung steht.

| Eingabe: | Erläuterung: |

|---|---|

N |

Ein Benutzer kann auf einen NDV-Server entweder mit der vom externen Sicherheitssystem generierten ACEE oder direkt mit seiner Natural Security-Benutzerkennung und seinem Passwort zugreifen. |

Y |

Ein Benutzer kann nur mit der vom externen

Sicherheitssystem generierten ACEE auf einen NDV-Server zugreifen. Ohne ACEE

ist der Zugriff auf einen NDV-Server nicht möglich. Dadurch wird

sichergestellt, dass die Benutzerauthentifizierung des externen

Sicherheitssystems nicht umgangen werden kann.

Wenn der Benutzer über eine ACEE verfügt, werden keine weiteren Authentifizierungsprüfungen durchgeführt, wenn er sich beim NDV-Server anmeldet. |

Die Option Record Each User's Initial Logon Daily kann verwendet werden, um unbenutzte Benutzerkennungen zu erkennen, d. h. Benutzersicherheitsprofile, die über einen längeren Zeitraum nicht verwendet wurden. Dies kann hilfreich sein, wenn Sie beschließen, nicht mehr verwendete Benutzersicherheitsprofile zu löschen.

| Eingabe: | Erläuterung: |

|---|---|

N |

Erstanmeldungen werden nicht täglich aufgezeichnet. |

Y |

Die Erstanmeldung jedes Benutzers zu Beginn der

Natural-Sitzung wird täglich aufgezeichnet. Das Datum der letzten Erstanmeldung

eines Benutzers wird in seinem Sicherheitsprofil angezeigt (durch Drücken von

PF16 auf dem Hauptbildschirm des Benutzersicherheitsprofils).

Beachten Sie, dass nur Anmeldungen aufgezeichnet werden können, die bei aktivierter Option erfolgen. |

Wenn diese Option auf Y gesetzt ist, können Sie die

Anwendungsprogrammierschnittstelle NSCXRUSE verwenden, um eine

Liste der Benutzer zu erhalten, die sich seit einem bestimmten Datum nicht mehr

angemeldet haben.

Die Option Enable Error Transaction Before NAT1700/1701

Logoff legt fest, ob bei den Natural-Fehlern NAT1700

(Zeitfenster überschritten) und

NAT1701 (Zeitlimit für

Nichtaktivität überschritten) das entsprechende ON

ERROR-Statement und/oder die Fehlertransaktion der aktuellen

Natural-Anwendung verarbeitet wird oder nicht.

Die Fehlertransaktion wird durch den Wert der

Natural-Systemvariablen *ERROR-TA

bestimmt.

| Eingabe: | Erläuterung: |

|---|---|

N |

Wenn der Fehler NAT1700 oder

NAT1701 auftritt, werden sowohl das ON

ERROR-Statement als auch die Fehlertransaktion der Anwendung ignoriert.

Natural Security führt eine Abmeldung durch, unabhängig davon, ob es ein

ON ERROR-Statement oder eine Fehlertransaktion gibt.

|

S |

Wenn der Fehler NAT1700 oder

NAT1701 auftritt, wird das entsprechende ON

ERROR-Statement der Anwendung verarbeitet, bevor Natural Security eine

Abmeldung durchführt. Jede Fehlertransaktion wird ignoriert.

|

E |

Wenn der Fehler NAT1700 oder

NAT1701 auftritt, wird die Fehlertransaktion der Anwendung

verarbeitet, bevor Natural Security eine Abmeldung durchführt. Jedes ON

ERROR-Statement wird ignoriert.

|

G |

Wenn der Fehler NAT1700 oder

NAT1701 auftritt, wird das entsprechende ON

ERROR-Statement der Anwendung verarbeitet, und wenn kein ON

ERROR-Statement gefunden wird, wird die Fehlertransaktion aufgerufen,

bevor Natural Security eine Abmeldung durchführt.

|

Diese Option ist nur auf Großrechnern wirksam. Auf

Nicht-Großrechnerplattformen reagiert Natural Security immer so, als ob sie auf

G gesetzt wäre (unabhängig von der tatsächlichen Einstellung).

Die Option Logoff in Error Case if *STARTUP is

Active legt fest, wie im Falle eines Natural-Laufzeitfehlers

innerhalb der ON ERROR-Bedingung einer Startup-Transaktion

(*STARTUP) verfahren werden soll.

Wenn ein Laufzeitfehler innerhalb der ON

ERROR-Bedingung einer Startup-Transaktion auftritt, kann die

Fehlerverarbeitung von Natural dazu führen, dass die Startup-Transaktion erneut

ausgeführt wird. Dies würde zu einer Fehlerschleife führen. Um eine solche

Schleife zu verhindern, können Sie diese Option setzen.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Im Falle eines Laufzeitfehlers, der durch eine

Startup-Transaktion verursacht wurde, wird ein

LOGOFF-Kommando zu dem Zeitpunkt ausgeführt, an dem

die Startup-Transaktion im Zuge der Fehlerverarbeitung von Natural zur

Ausführung anstehen würde.

|

N |

Im Falle eines Laufzeitfehlers, der durch eine

Startup-Transaktion verursacht wurde, wird die Natural-Systemvariable

*STARTUP

auf Leerzeichen gesetzt, und die Fehlerverarbeitung von Natural wird

fortgesetzt.

|

Wenn keine Startup-Transaktion definiert ist, hat diese Option keine Auswirkung.

Die Option Set *APPLIC-NAME Always to Library

bestimmt den Wert der Natural-Systemvariablen

*APPLIC-NAME.

| Eingabe: | Erläuterung: |

|---|---|

Y |

Die Natural-Systemvariable

*APPLIC-NAME enthält

den Namen der Bibliothek, bei der der Benutzer angemeldet ist, unabhängig

davon, ob der Benutzer über einen speziellen Link angemeldet ist oder

nicht.

|

N |

Die Natural-Systemvariable

*APPLIC-NAME enthält

den Namen der Bibliothek, bei der der Benutzer angemeldet ist. Wenn der

Benutzer über einen speziellen Link angemeldet ist, enthält sie stattdessen den

Namen des speziellen Links.

|

Die Option Allow Deletion of Users Who Are Owners/DDM Modifiers legt fest, ob ein Benutzersicherheitsprofil gelöscht werden kann, wenn der Benutzer noch entweder als Eigentümer in einem Sicherheitsprofil oder als DDM-Änderer in einem DDM-/Datei-Sicherheitsprofil angegeben ist.

Diese Option kann nur gesetzt werden, wenn der Natural

Security-Bibliothek SYSSEC Eigentümer zugewiesen sind.

| Eingabe: | Erläuterung: |

|---|---|

N |

Sicherheitsprofile von Benutzern, die Eigentümer oder DDM-Änderer sind, können nicht gelöscht werden. Dadurch wird sichergestellt, dass die Löschung keine unerwünschte Eigentümer- oder DDM-Änderer-Konstellation bewirkt. |

O |

Sicherheitsprofile von Benutzern, die Eigentümer oder

DDM-Änderer sind, können gelöscht werden. Sie können nur von Administratoren

gelöscht werden, die Eigentümer der Bibliothek SYSSEC

sind.

|

A |

Sicherheitsprofile von Benutzern, die Eigentümer oder DDM-Änderer sind, können gelöscht werden. Sie können nur von dem Administrator (oder der Gruppe von Administratoren) gelöscht werden, dessen/deren Kennung im Feld By Administrator angegeben ist. |

Wenn diese Option auf O oder A gesetzt

ist und das Sicherheitsprofil eines Benutzers gelöscht wird, wird seine Kennung

automatisch aus allen Sicherheitsprofilen entfernt, in denen er als Eigentümer

oder DDM-Änderer angegeben ist. Dennoch kann es ratsam sein, vor der Löschung

die Funktion Cross-Reference

User zu benutzen, um festzustellen, welche Profile/DDMs

betroffen sind, und nach der Löschung sicherzustellen, dass die geänderten

Konfigurationen von Eigentümer/Miteigentümer und DDM-Änderer/Mit-Änderer noch

Ihren Anforderungen entsprechen.

In diesem Abschnitt werden die Optionen beschrieben, die für die Authentifizierungsart LDAP (Light Directory Authentication Protocol) zur Verfügung stehen. Bevor Sie diese Optionen verwenden, sollten Sie mit den entsprechenden Informationen in der Dokumentation der Software AG Security eXtensions (SSX) vertraut sein.

Ein LDAP-Server ist ein Server, der das Light Directory Authentication Protocol verwendet. Wenn die Benutzerauthentifizierung über einen LDAP-Server erfolgen soll, müssen die SSX-Sicherheitsbibliotheken im Rahmen der Natural Security-Installation installiert worden sein.

Die Benutzerauthentifizierung über einen LDAP-Server ist für Online-

und Batch-Sitzungen unter Linux und Windows (einschließlich Natural Development

Server) möglich. Sie wird aktiviert, indem das Feld Protection

Level im LDAP-Master Security Profile auf 1 gesetzt

wird (siehe unten).

Wenn ein LDAP-Server verwendet werden soll, muss er in Natural Security definiert werden, indem ein Sicherheitsprofil für ihn erstellt wird.

Sie können die folgenden Typen von LDAP-Sicherheitsprofilen definieren:

ein Masterprofil,

ein alternatives Profil,

mehrere archivierte Profile.

Standardmäßig kann nur ein LDAP-Sicherheitsprofil - das Masterprofil - definiert werden. Das Masterprofil ist das Profil für den LDAP-Server, der tatsächlich für die Authentifizierung verwendet wird.

Zusätzlich zum Masterprofil können Sie ein alternatives Profil für einen anderen LDAP-Server definieren. Dieser alternative Server wird in den folgenden Situationen für die Authentifizierung verwendet:

der im Masterprofil definierte Server ist zum Zeitpunkt der Authentifizierung nicht verfügbar, oder

die vom Master Server durchgeführte Authentifizierung ist fehlgeschlagen.

Bevor Sie ein alternatives Profil definieren können, müssen Sie im

Masterprofil das Feld Allow alternative

profile auf Y setzen.

Sowohl das Masterprofil als auch das alternative Profil sind nach

ihrer Definition entweder aktiv oder nicht aktiv. Um sie zu aktivieren, müssen

Sie das Feld Protection Level (Schutzstufe) im

LDAP-Master-Sicherheitsprofil auf 1 setzen; um sie zu

deaktivieren, müssen Sie es auf 0 setzen (siehe unten).

Zusätzlich zu dem Masterprofil und dem Alternativprofil können Sie archivierte Profile definieren, d.h. weitere LDAP-Sicherheitsprofile, die archiviert werden und inaktiv sind. Auf diese Weise können Sie zusätzliche LDAP-Server für künftige Verwendung oder zu Testzwecken definieren.

Um die LDAP- Sicherheitsprofilverwaltung aufzurufen:

Um die LDAP- Sicherheitsprofilverwaltung aufzurufen:

Wählen Sie im Hauptmenü (Main Menu) den Menüeintrag Administrator Services.

Wenn Sie berechtigt sind, auf die Administrator Services zuzugreifen, wird das Menü Administrator Services Menu 1 angezeigt.

Wählen Sie in diesem Menü die Authentication Options.

Es wird die Auswahlliste Authentication Types angezeigt, in der alle vorhandenen LDAP-Sicherheitsprofile aufgeführt sind.

Die Spalte Pr Ty zeigt den Profiltyp und den Aktivierungsstatus an:

M1 = Masterprofil - aktiv.

M3 = Masterprofil - aktiv - NSC

Authentifizierung, wenn LDAP fehlschlägt.

A1 = alternatives Profil - aktiv.

M0 = Masterprofil - nicht aktiv.

A0 = alternatives Profil - nicht aktiv.

A3 = alternatives Profil - aktiv - NSC

Authentifizierung, wenn LDAP fehlschlägt.

Ar = archiviertes Profil.

Von dieser Auswahlliste aus können Sie, wie nachfolgend beschrieben, alle Funktionen zum Anlegen und Verwalten von LDAP-Sicherheitsprofilen aufrufen.

Um ein neues LDAP-Sicherheitsprofil anzulegen:

Um ein neues LDAP-Sicherheitsprofil anzulegen:

Drücken Sie in der Auswahlliste Authentication

Types die Taste PF4 oder geben Sie das Direktkommando

ADD ein.

Es wird ein Fenster angezeigt, in dem Sie folgende Angaben machen können:

Profile type - Wenn Sie Ihr erstes LDAP-Profil anlegen, können Sie angeben, ob es das Masterprofil sein oder archiviert werden soll.

Wenn bereits ein Masterprofil existiert, können Sie angeben, ob das neue Profil das alternative Profil sein oder archiviert werden soll.

Profile ID - Für ein

alternatives oder archiviertes Profil müssen Sie eine Kennung angeben (für das

Masterprofil ist die Kennung immer * LDAP *).

Copy from * LDAP * - Für ein alternatives oder archiviertes Profil können Sie wählen, ob Sie die Bestandteile aus dem Masterprofil übernehmen wollen.

Es wird der erste Bildschirm des LDAP-Sicherheitsprofils angezeigt.

Die Bestandteile, die Sie darin definieren können, werden im Folgenden unter Bestandteile eines LDAP-Sicherheitsprofils beschrieben.

Um ein bestehendes LDAP-Sicherheitsprofil zu verwalten:

Um ein bestehendes LDAP-Sicherheitsprofil zu verwalten:

In der Auswahlliste Authentication Types (Authentifizierungstypen) können Sie eine der folgenden Funktionen aufrufen, indem Sie ein Profil mit einem der folgenden Funktionscodes (mögliche Codeabkürzungen sind unterstrichen) in der Spalte Co markieren:

| Code | Funktion | |

|---|---|---|

MO |

Modify security profile. | Sicherheitsprofil ändern. |

DE |

Delete security profile. | Sicherheitsprofil löschen. |

DI |

Display security profile. | Sicherheitsprofil anzeigen. |

AR |

Archive security profile. | Sicherheitsprofil archivieren. |

RV |

Revive security profile. | Archiviertes Sicherheitsprofil zurückholen |

Sie können ein archiviertes Profil entweder als Masterprofil oder als alternatives Profil zurückholen.

Um ein archiviertes LDAP-Sicherheitsprofil zurückzuholen:

Um ein archiviertes LDAP-Sicherheitsprofil zurückzuholen:

Markieren Sie in der Auswahlliste Authentication

Types das betreffende Profil mit dem Funktionscode

RV.

Der Bildschirm Revive Profile Profilkennung wird angezeigt. Wählen Sie eine der folgenden Optionen:

Revive as master profile

Als Masterprofil zurückholen. Das aktuelle Masterprofil

wird archiviert, und das zurückgeholte Profil wird zum neuen Masterprofil.

Die Kennung des zurückgeholten Profils wird * LDAP

*. Wenn Sie diese Option wählen, werden Sie aufgefordert, die Kennung

anzugeben, unter der das alte Masterprofil archiviert werden soll.

Revive as alternative profile

Als alternatives Profil zurückholen. Das aktuelle

alternative Profil wird archiviert, und das zurückgeholte Profil wird zum neuen

alternativen Profil.

Wenn Sie diese Option wählen, werden Sie aufgefordert, die Kennung anzugeben, unter der das zurückgeholte Profil das neue alternative Profil sein soll, sowie die Kennung, unter der das alte alternative Profil archiviert werden soll. Die neuen Kennungen sind optional, Sie können auch die bestehenden Kennungen beibehalten.

Revive as master profile with exchange

Wiederherstellen als Masterprofil mit Austausch. Das

aktuelle alternative Profil wird archiviert, das aktuelle Masterprofil wird zum

neuen alternativen Profil, und das zurückgeholte Profil wird zum neuen

Masterprofil.

Die Kennung des zurückgeholten Profils wird zu *

LDAP *. Wenn Sie diese Option wählen, werden Sie aufgefordert, neue

Kennungen für die beiden anderen ausgetauschten Profile anzugeben. Für das alte

Masterprofil müssen Sie eine neue Kennung angeben. Für das alte alternative

Profil ist dies optional, Sie können auch die bestehende Kennung

beibehalten.

Die Bildschirme, die sich auf das Masterprofil beziehen, tragen den Titel General LDAP Options. Die Bildschirme, die sich auf ein alternatives oder archiviertes Profil beziehen, tragen den Titel Profile Profilkennung Options.

Die Bestandteile, die Sie als Teil eines LDAP-Sicherheitsprofils definieren können, werden im Folgenden beschrieben. Einige Bestandteile können nur im Masterprofil definiert werden; sie gelten für alle Profile und werden gegebenenfalls in alternativen/archivierten Profilen angezeigt, ihre Einstellungen können jedoch nur im Masterprofil geändert werden.

| Feld | Erläuterung | |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| LDAP Options 1 | ||||||||||||||

| Profile ID | Die Natural

Security-Kennung des LDAP-Sicherheitsprofils.

Die Kennung des Masterprofils kann nicht geändert

werden, sie lautet immer Die Kennungen von alternativen und archivierten Profilen sind frei wählbar und können bis zu 8 Zeichen lang sein. Sie können die Kennungen ändern, wenn Sie LDAP-Sicherheitsprofile archivieren und zurückholen. |

|||||||||||||

| Profile name | Sie können einen Namen für das Profil angeben, der bis zu 32 Zeichen lang sein kann. | |||||||||||||

| Authentication type | LDAP (kann

nicht geändert werden).

|

|||||||||||||

| Protection level | Schutzstufe. Mögliche

Werte:

Anmerkung |

|||||||||||||

| Allow alternative profile | Alternatives Profil

zulassen. Dieses Feld ist nur im Masterprofil verfügbar.

Wenn Sie zusätzlich zum Masterprofil ein alternatives

Profil verwenden möchten, müssen Sie dieses Feld auf |

|||||||||||||

| Error record if alternative used | Fehlersatz bei

Verwendung eines alternativen Profils. Dieses Feld ist nur verfügbar, wenn

Allow alternative profile (siehe oben) auf Y

gesetzt ist.

Wenn Sie möchten, dass jedes Mal ein Anmeldefehlersatz

geschrieben wird, wenn der mit dem alternativen Profil definierte LDAP-Server

anstelle des im Masterprofil definierten für die Authentifizierung verwendet

wird, müssen Sie dieses Feld auf |

|||||||||||||

| Alternative profile / Archived profile | Alternatives Profil / Archiviertes Profil. Diese Felder zeigen an, ob es sich um ein alternatives oder archiviertes Profil handelt. Sie werden nur angezeigt, wenn sie zutreffen. | |||||||||||||

| Natural Security system | FSEC (kann

nicht geändert werden).

|

|||||||||||||

| Support user names as IDs | Benutzernamen als

Kennungen unterstützen. Diese Option ermöglicht die Anmeldung mit dem

Benutzernamen (wie im Sicherheitsprofil des Benutzers angegeben) als

Benutzerkennung.

Für diese Option sind drei Voraussetzungen zu erfüllen.

Wenn sie aktiviert ist (indem Sie dieses Feld mit

Wenn diese Option verwendet wird, enthält die

Natural-Systemvariable |

|||||||||||||

| NSC user ID | NSC- Benutzerkennung.

Diese Option steuert den Zugriff von Benutzern, die nicht in Natural Security

definiert sind.

|

|||||||||||||

| Log file path | Pfad zur Protokolldatei.

Der vollständige Pfad zu der Datei, in die die Protokolldaten geschrieben

werden, wenn die Protokollierung der LDAP-Server-Kommunikation aktiv ist.

Enthält der angegebene Pfad die Zeichenkette

|

|||||||||||||

| Log level | Protokollierungsstufe.

Mit diesem Feld wird die Protokollierung der LDAP-Server-Kommunikation

aktiviert. Mögliche Werte:

Weitere Informationen finden Sie in der Software AG Security eXtensions (SSX)-Dokumentation. |

|||||||||||||

| LDAP Options 2 | ||||||||||||||

| LDAP host | LDAP-Host. Die IP-Adresse oder der Domänenname des LDAP-Servers. | |||||||||||||

| LDAP port | LDAP-Anschluss. Die Portnummer des LDAP-Servers. Die Standardeinstellung ist 389. | |||||||||||||

| LDAP server type | Der Typ des LDAP-Servers.

Mögliche Typen sind:

|

|||||||||||||

| SSL connection | SSL-Verbindung. Markieren

Sie dieses Feld mit O, wenn die LDAP-Verbindung über einen

SSL-gesicherten Port hergestellt wird (standardmäßig ist dies Port 636).

Sie können entweder dieses Feld oder das darunter befindliche Feld markieren, aber nicht beide. |

|||||||||||||

| Start TLS connection | TLS-Verbindung starten.

Markieren Sie dieses Feld mit O, um zu versuchen, eine

verschlüsselte Kommunikation über den normalen LDAP-Port aufzubauen, wenn der

LDAP-Server dies unterstützt.

Sie können entweder dieses Feld oder das obige Feld markieren, aber nicht beide. |

|||||||||||||

| Technical user support | Technische

Benutzerunterstützung. Auf LDAP-Servern, die keine anonymen Anfragen

unterstützen, können Sie die technischen Benutzeranmeldedateien verwenden, um

LDAP-Benutzer auf sichere Weise zu suchen und zu finden. Informationen zur

technischen Benutzerunterstützung finden Sie in der Software AG

Security eXtensions (SSX)-Dokumentation unter Creating

Technical User Credential Files. Die in dieser Dokumentation

beschriebene Funktion createTechUserCreds wird verwendet, um die

Eigenschafts- und Schlüsselwertdateien eines technischen Benutzers zu

erstellen. Die Pfade zu diesen Dateien müssen in den folgenden Feldern

angegeben werden:

Path to output file

Pfad zur Ausgabedatei: Geben Sie den vollständigen Pfad zu der Datei an, die die Benutzerkennung und das verschlüsselte Passwort des "technischen Benutzers" enthält. Path to key file

Pfad zur Schlüsseldatei: Geben Sie den vollständigen Pfad zu der Datei an, die den Schlüsselwert enthält, der zur Entschlüsselung des Passworts des "technischen Benutzers" verwendet wird. Support AUTO=ON

|

|||||||||||||

| LDAP Options 3 | ||||||||||||||

| Default domain | Der Name der Standarddomäne. | |||||||||||||

| LDAP person DN | Der Personal Bind

Distinguished Name des Knotens, in dem sich die Benutzereinträge befinden.

Beispiel: wobei |

|||||||||||||

| Attribute name user ID | Der Attributname, der die Benutzerkennung enthält. | |||||||||||||

| Object class person | Die Objektklasse, die einen Benutzer bezeichnet. | |||||||||||||

Um die Funktion PF-Keys aufzurufen:

Um die Funktion PF-Keys aufzurufen:

Wählen Sie im Hauptmenü (Main Menu) den Menüeintrag Administrator Services.

Wenn Sie berechtigt sind, auf die Administrator Services zuzugreifen, wird das Menü Administrator Services Menu 1 angezeigt.

Wählen Sie in diesem Menü den Eintrag PF-keys.

Der Bildschirm Set PF-Keys (PF-Tastenbelegung einstellen) wird angezeigt.

Auf diesem Bildschirm können Sie den Tasten Funktionen und Namen zuweisen, wie unten beschrieben.

Funktionen können nur bestimmten Tasten zugewiesen werden. Namen können allen Tasten zugewiesen werden.

Die den folgenden PF-Tasten zugewiesenen Funktionen können nicht geändert werden:

| Taste | Funktion | Erläuterung |

|---|---|---|

| PF01 | Help | Hilfe. Wenn Sie PF1 auf einem beliebigen Bildschirm von Natural Security drücken, werden Hilfeinformationen zu diesem Bildschirm angezeigt. |

| PF02 | Previous Menu | Vorheriges Menü. Mit dieser Taste kehren Sie zu dem

Menübildschirm zurück, von dem aus Sie die aktuelle Bearbeitungsebene

aufgerufen haben.

Standardmäßig werden die Änderungen, die Sie vor dem Verlassen einer Funktion mit PF2 vorgenommen haben, gespeichert; siehe auch die allgemeine Option Exit Functions with Confirmation (Beenden von Funktionen mit Bestätigung) weiter oben. |

| PF03 | Exit | Beenden. Diese Taste bewirkt, dass eine bestimmte

Verarbeitungsebene beendet und der Bildschirm der nächsthöheren

Verarbeitungsebene angezeigt wird.

Standardmäßig werden die Änderungen, die Sie vor dem Verlassen einer Funktion mit PF3 vorgenommen haben, gespeichert; siehe auch die allgemeine Option Exit Functions with Confirmation (Beenden von Funktionen mit Bestätigung) weiter oben. |

| PF04 | Additional Options | Zusätzliche Optionen. Auf einem

Sicherheitsprofilbildschirm können Sie diese Taste drücken (anstatt das Feld

Additional Options auf dem Bildschirm mit Y

zu markieren), um das Auswahlfenster Additional Options

für ein Sicherheitsprofil anzuzeigen.

|

| PF05 | Verschiedene Funktionen auf verschiedenen Bildschirmen (wie ggf. dort beschrieben). | |

| PF06 | Flip | PF-Tastenzeile umschalten. Die PF-Tastenzeilen am unteren Rand der Natural Security-Bildschirme zeigen entweder die PF-Tasten 1 bis 12 oder die PF-Tasten 13 bis 24 an. Durch Drücken von PF6 können Sie von einer Anzeige zur anderen umschalten. |

| PF07 | Previous Page (-) | Vorherige Seite (-). Mit dieser Taste blättern Sie in einer angezeigten Liste eine Seite zurück. |

| PF08 | Next Page (+) | Nächste Seite (+). Mit dieser Taste blättern Sie in einer angezeigten Liste eine Seite vorwärts. |

| PF12 | Cancel | Abbrechen. Mit dieser Taste wird eine bestimmte

Verarbeitungsebene beendet und der Bildschirm der nächsthöheren

Verarbeitungsebene angezeigt.

Standardmäßig werden die Änderungen, die Sie vor dem Verlassen einer Funktion mit PF12 vorgenommen haben, gespeichert; siehe auch die allgemeine Option Exit Functions with Confirmation (Beenden von Funktionen mit Bestätigung) weiter oben. |

| PF13 | Refresh | Wiederherstellen. Diese Taste macht alle Änderungen rückgängig, die Sie auf einem Bildschirm vorgenommen haben, die aber noch nicht gespeichert wurden. Die Felder auf dem Bildschirm werden auf die Werte zurückgesetzt, die sie hatten, bevor Sie sie geändert haben. |

| PF14 | (reserviert für zukünftige Verwendung) | |

| PF15 | Menu | Menü. Diese Taste ruft das Hauptmenü (Main

Menu) von Natural Security auf.

Standardmäßig werden die Änderungen, die Sie vor dem Verlassen einer Funktion mit PF15 vorgenommen haben, gespeichert; siehe auch die allgemeine Option Exit Functions with Confirmation (Beenden von Funktionen mit Bestätigung) weiter oben. |

| PF16 bis PF17 | Verschiedene Funktionen auf verschiedenen Bildschirmen (wie ggf. dort beschrieben). | |

| PF18 | (reserviert für zukünftige Verwendung) | |

| PF19 | First Page (- -) | Erste Seite (- -). Diese Taste blättert in einer angezeigten Liste an deren Anfang. |

| PF20 bis PF24 | (reserviert für zukünftige Verwendung) |

Anmerkung

Die Taste CLR hat die gleiche Funktion wie

PF12.

Sie können jeder dieser Tasten selber eine Funktion zuweisen. Die zugewiesene Funktion kann dann innerhalb von Natural Security durch Drücken der entsprechenden PF-Taste (oder PA-Taste) aufgerufen werden.

Einer PF-Taste (oder PA-Taste) kann eine der folgenden Funktionen zugewiesen werden:

ein Natural-Systemkommando,

ein Natural-Terminalkommando,

ein Natural-Programm.

Um einer Taste eine Funktion zuzuweisen, geben Sie in der Spalte Function des Bildschirms Set PF-Keys (PF-Tasten belegen) neben einer Tastennummer ein Kommando oder einen Programmnamen ein.

Sie können allen PF-Tasten einen Namen zuordnen, auch denjenigen, deren Funktionsbelegung Sie nicht ändern können. Die Namen dürfen bis zu 5 Zeichen lang sein und können in der Spalte Name des Bildschirms Set PF-Keys eingegeben werden.

Die zugewiesenen Namen erscheinen in den PF-Tasten-Zeilen, die am unteren Rand eines jeden Natural Security-Bildschirms angezeigt werden:

Enter-PF1---PF2---PF3---PF4---PF5---PF6---PF7---PF8---PF9---PF10--PF11--PF12---

Help PrevM Exit AddOp Flip - + Canc

|

Wenn bei einer PF-Taste kein Name angezeigt wird, bedeutet dies, dass die Funktion, die dieser Taste zugewiesen ist, bei dem angezeigten Bildschirm nicht anwendbar ist.

Die Zeilen zeigen entweder die Tasten PF1 bis PF12 oder die Tasten PF13 bis PF24. Durch Drücken von PF6 können Sie zwischen den beiden Anzeigen umschalten.

Die Funktionen Logon/Countersign Errors (Anmelde-/Gegenzeichnungsfehler) dienen zwei Zwecken:

Sie können damit Anmeldefehler (Logon Errors) anzeigen, d. h. erfolglose Versuche, sich bei Natural anzumelden.

Sie können damit gesperrte Benutzer (Locked Users) anzeigen und entsperren, d. h. Benutzer, deren Benutzerkennungen aufgrund von Anmelde- oder Gegenzeichnungsfehlern ungültig geworden sind (wenn die Lock User Option aktiviert ist).

Unter General Options können Sie im Feld Maximum number of logon attempts die maximale Anzahl der Anmeldeversuche festlegen, indem Sie eine Zahl n im Bereich von 1 bis 9 eingeben (die Standardeinstellung ist 5). Jedes Mal, wenn ein Benutzer n aufeinanderfolgende erfolglose Anmeldeversuche unternimmt, wird der Benutzer "rausgeworfen" und Natural Security schreibt einen Datensatz, der in dieser Dokumentation als Anmeldefehlersatz bezeichnet wird.

Ein Anmeldefehlersatz enthält detaillierte Informationen zu jedem der n Anmeldeversuche, die zum Schreiben des Datensatzes geführt haben (z. B. welche Benutzer- und Bibliothekskennungen vom Benutzer eingegeben wurden). Sie können diese Datensätze mit den Funktionen zur Bearbeitung von Anmeldefehlern (Logon Error Processing) anzeigen. Dies dient den folgenden Zwecken:

Sie können sehen, ob Unbefugte versucht haben, sich Zugang zu Natural zu verschaffen.

Sie können sehen, was Benutzer falsch machen, wenn sie versuchen, sich anzumelden. Die Benutzer können dann darüber informiert werden, wie sie sich korrekt anmelden können.

Sie können sehen, ob die Benutzer die richtigen Zugriffsrechte erhalten haben. Zum Beispiel kann ein Benutzer versuchen, sich bei einer Bibliothek anzumelden, für die er nicht berechtigt ist, die er aber benutzen können sollte. Sie können dann die erforderlichen Anpassungen an den betreffenden Sicherheitsprofilen und Links vornehmen.

Die Aufzeichnung von Anmeldefehlern durch Natural Security kann nicht abgeschaltet werden.

Auch fehlgeschlagene Versuche, auf ein Natural-Dienstprogramm zuzugreifen, werden von Natural Security aufgezeichnet. Diese Utility-Zugriffsfehlerprotokolle können auch mit den Logon/Countersign Errors-Funktionen eingesehen werden.

Anmerkung

Der Begriff Anmeldefehler(-sätze), wie er im folgenden

Text verwendet wird, umfasst auch

Dienstprogramm-Zugriffsfehler(-sätze), sofern nicht ausdrücklich

anders angegeben.

Wenn die Option Lock User Option (Benutzer sperren, siehe Allgemeine Optionen - General Options) aktiviert ist, können Benutzer aufgrund von Anmelde- oder Gegenzeichnungsfehlern "gesperrt" werden:

Anmeldefehler:

Wenn ein Benutzer die maximale Anzahl von Anmeldeversuchen

erreicht hat, ohne dabei das richtige Passwort einzugeben, wird dieser Benutzer

gesperrt.

Gegenzeichnungsfehler:

Nach Eingabe von zu vielen ungültigen Passwörtern auf einem

Countersignature-Bildschirm wird der Benutzer, der die

Funktion, für die die Gegenzeichnung erforderlich ist, aufgerufen hat, gesperrt

(Informationen zu Countersignatures finden Sie im Kapitel

Gegenzeichunngen).

Mit der Funktion List/Unlock Locked Users (Gesperrte Benutzer auflisten/entsperren) können Sie sehen, welche Benutzer aufgrund von Anmelde- oder Gegenzeichnungsfehlern gesperrt wurden. Sie können sie auch wieder entsperren.

Gegenzeichnungsfehler werden nur erfasst, wenn die Lock User Option aktiv ist, während Anmeldefehler immer erfasst werden (unabhängig von der Lock User Option).

Um das Menü Logon/Countersign Errors aufzurufen:

Um das Menü Logon/Countersign Errors aufzurufen:

Wählen Sie im Hauptmenü (Main Menu) den Menüeintrag Administrator Services.

Wenn Sie berechtigt sind, auf die Administrator Services zuzugreifen, wird das Menü Administrator Services Menu 1 angezeigt.

Wählen Sie in diesem Menü die Option Logon/countersign errors.

Das zugehörige Menü wird angezeigt. Es bietet die folgenden Funktionen:

| Funktion | Beschreibung siehe: |

|---|---|

| Fehlersätze auflisten | |

| Fehlersätze löschen | |

| Einzelne Fehlersätze anzeigen | |

| Gesperrte Benutzer auflisten/entsperren |

Die einzelnen Funktionen werden im Folgenden beschrieben.

Wenn Sie eine dieser Funktionen auswählen, können Sie die folgenden Optionen festlegen:

| Option | Erläuterung | ||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Order of Records | Reihenfolge der Datensätze. Diese Option bestimmt die Reihenfolge, in der die Anmeldefehlersätze aufgelistet werden: | ||||||||||||||

|

|||||||||||||||

| Diese Option hat keinen Einfluss auf die Funktion List/Unlock Locked Users. | |||||||||||||||

| Start Value | Startwert. Wenn Sie

nicht alle, sondern nur einen bestimmten Bereich von Anmeldefehlersätzen oder

gesperrten Benutzern auflisten möchten, können Sie einen Startwert angeben.

Mögliche Optionen können Sie durch Eingabe eines Fragezeichens (?) in diesem

Feld ermitteln.

Spezielle Startwerte (bei Order of Records =

Dieses Feld wird bei Order of Records = D ignoriert. |

||||||||||||||

| Date from ... to | Datum von ... bis. Diese

beiden Felder können Sie verwenden, wenn Sie nur Datensätze von

Anmelde-/Gegenzeichnungsfehlern auflisten möchten, die an einem bestimmten

Datum oder innerhalb eines bestimmten Datumsbereichs aufgetreten sind. Mögliche

Optionen können Sie durch Eingabe eines Fragezeichens (?) in eines dieser

Felder ermitteln.

Wenn Date from einen Platzhalter (*, > oder <) enthält, gilt Folgendes:

|

||||||||||||||

| Time from ... to | Sie können diese beiden

Felder verwenden, wenn Sie nur Datensätze von Anmelde-/Gegenzeichnungsfehlern

auflisten möchten, die in einem bestimmten Zeitraum aufgetreten sind. Mögliche

Optionen können Sie durch Eingabe eines Fragezeichens (?) in eines dieser

Felder ermitteln.

Wenn das Feld Date from ein bestimmtes Datum enthält, bezieht sich der Wert für Time from auf die Zeit an diesem Datum. Wenn Date to ein bestimmtes Datum enthält, bezieht sich der Wert für Time to auf die Zeit an diesem Datum. Wenn Time from einen Platzhalter (*, > oder <) enthält, werden Date to und Time to ignoriert. |

||||||||||||||

| FUSER DBID/FNR | Wenn Sie nur Sätze mit Anmeldefehlern auflisten möchten, die in Verbindung mit Anmeldeversuchen bei einer bestimmten FUSER-Systemdatei aufgetreten sind, können Sie in diesen Feldern deren Datenbankkennung und Dateinummer angeben. | ||||||||||||||

Die Funktion List Error Records zeigt eine Liste der Anmeldefehler an.

In der Liste kann geblättert werden, siehe Kapitel Grundlagen der Benutzung.

Sie können den Bereich der aufgelisteten Fehlersätze ändern, indem Sie Auswahlkriterien in die Eingabefelder oberhalb der Liste eingeben. Mögliche Optionen können Sie durch Eingabe eines Fragezeichens (?) in das betreffende Feld ermitteln.

Zusätzlich sind die folgenden speziellen PF-Tasten verfügbar:

| Taste | Erläuterung |

|---|---|

| PF06 | Nur Dienstprogrammzugriffsfehlersätze auflisten. (Durch erneutes Drücken wird wieder die Liste aller Fehlersätze angezeigt). |

| PF09 | Auflistung der Fehlersätze sortiert nach

Terminalkennung (*INIT-ID).

|

| PF10 | Auflistung der Fehlersätze sortiert nach

Benutzerkennung (*INIT-USER).

|

| PF11 | Auflistung der Fehlersätze sortiert nach Datum. |

Um detaillierte Informationen zu einem Fehlersatz anzuzeigen,

müssen Sie ihn mit dem Code DI markieren. Es wird die

Fehlerhistorie des markierten Fehlers aufgerufen (wie bei der Funktion

Display Individual Error Records; siehe unten).

Die Funktion Delete Error Records zeigt eine Liste der Anmeldefehlersätze an, so wie die oben beschriebene Funktion List Error Records (Fehlersätze auflisten). Die Optionen zum Bearbeiten der Liste sind dieselben wie bei der Funktion List Error Records. Darüber hinaus können Sie Anmeldefehlersätze löschen.

Es wird empfohlen, Anmeldefehlersätze periodisch zu löschen, um Platz in der FSEC-Systemdatei zu sparen.

Um einzelne Fehlersätze zu löschen, können Sie diese mit dem

Code DE markieren.

Um alle auf der aktuellen Seite angezeigten Fehlersätze zu löschen, müssen Sie PF4 drücken.

Um alle vorhandenen Fehlersätze zu löschen, können Sie das

Direktkommando ERRDEL verwenden (siehe unten).

Um selektiv eine größere Anzahl von Fehlersätzen zu löschen,

können Sie die Anwendungsprogrammierschnittstelle

NSCADM

verwenden.

Wenn ein Fehlersatz gelöscht wurde, wird dies durch ## in der ersten Spalte der Liste angezeigt.

Um alle Anmelde-/Gegenzeichnungsfehlersätze auf einmal zu löschen,

können Sie das Direktkommando ERRDEL in der

Kommandozeile eingeben.

Die Funktion Display Individual Error Records zeigt die Fehlerhistorie (Error History) der Anmeldefehlersätze nacheinander an.

Um einen Fehlersatz zu löschen, müssen Sie im Error History-Bildschirm des Fehlersatzes PF4 drücken.

Die Funktion List/Unlock Locked Users ist nur anwendbar, wenn die Option Lock User Option (siehe Allgemeine Optionen) aktiv ist. Sie zeigt eine Liste der Benutzer an, deren Sicherheitsprofile aufgrund von Anmelde- oder Gegenzeichnungsfehlern "gesperrt" wurden. Die Liste ist in alphabetischer Reihenfolge der Benutzerkennungen geordnet. In der Liste können Sie dann einzelne Benutzer entsperren.

Wenn Sie die Funktion List/Unlock Locked Users aufrufen, wird der Bildschirm List Locked Users (Gesperrte Benutzer auflisten) angezeigt.

In der Liste kann geblättert werden, siehe Kapitel Grundlagen der Benutzung.

Sie können den Bereich der aufgelisteten Benutzer ändern, indem Sie Auswahlkriterien in die Eingabefelder oberhalb der Liste eingeben. Mögliche Optionen können Sie durch Eingabe eines Fragezeichens (?) in das oder die betreffenden Felder ermitteln.

Die Spalte Lock im Bildschirm List Locked Users zeigt den Typ des Fehlers an, der zur Sperrung des Benutzers geführt hat:

| Fehlertyp | Bedeutung | Daneben angezeigte Informationen |

|---|---|---|

C |

Countersign error | Gegenzeichnungsfehler. Die Kennung des Eigentümers, dessen Kennwort falsch eingegeben wurde, und die Kennung des Objekts, das der gesperrte Benutzer zu ändern versucht hat. |

L |

Logon error | Anmeldefehler. Die Fehlernummern |

X |

Anmeldung des Benutzers, nachdem seine Benutzerkennung automatisch entsperrt wurde. | Eine der obigen Angaben, abhängig von dem ursprünglichen Fehlertyp. |

Informationen zur automatischen Entsperrung finden Sie unter der Option Automatically unlock users after (Benutzer automatisch entsperren nach) in User Preset Values.

Die folgenden Funktionen sind verfügbar, wenn Sie einen Eintrag auf dem Bildschirm List Locked Users mit einem der folgenden Funktionscodes markieren:

| Code | Funktion |

|---|---|

DI |

Ausführliche Informationen zu einem Eintrag anzeigen. |

UL |

Einen Benutzer entsperren. Es wird ein

Fenster angezeigt, in dem Sie die Entsperrung durch Eingabe eines

Y bestätigen müssen (gilt nicht für Fehler vom Typ

O).

|

DE |

Eintrag löschen. (Gilt nur für Fehler

des Typs O.)

|

Anmerkung

Sie können auch die Funktion

Modify

User (siehe Benutzer verwalten)

verwenden, um einen gesperrten Benutzer zu entsperren.

Anhand der Anmeldesätze können Sie sehen, welche Benutzer welche Bibliotheken benutzt haben.

Sie können die Option Logon recorded im Sicherheitsprofil jeder Bibliothek und jedes Benutzers angeben (siehe Kapitel Bibliotheken verwalten bzw. Benutzer verwalten).

Natural Security schreibt einen Anmeldesatz:

jedes Mal, wenn sich ein Benutzer bei einer Bibliothek anmeldet,

in deren Sicherheitsprofil die Option Logon recorded auf

Y gesetzt ist;

jedes Mal, wenn sich ein Benutzer, in dessen Sicherheitsprofil

die Option Logon recorded auf Y gesetzt ist,

bei einer beliebigen Bibliothek anmeldet.

Wenn die allgemeine Option Transition Period

Logon auf Y gesetzt ist, wird auch bei jeder Anmeldung

eines nicht definierten Benutzers (unabhängig von der Einstellung der Option

Logon recorded) und bei jeder Anmeldung eines Benutzers

bei einer nicht definierten Bibliothek ein Anmeldesatz geschrieben.

Wenn der Benutzersicherheitsprofileintrag ETID

in den User Preset Values auf S gesetzt ist,

wird auch bei jeder Anmeldung eines Benutzers bei Natural ein Anmeldesatz - mit

zeitstempelbezogener ETID - geschrieben (dies ist nur möglich, wenn die

FSEC-Systemdatei nicht schreibgeschützt ist). In diesem Fall gibt der

Anmeldesatz nur Auskunft darüber, welche ETID von welcher Benutzerkennung

verwendet wurde, er enthält jedoch keine Bibliotheksinformationen.

In ähnlicher Weise wird von Natural Security jedes Mal ein

Zugriffssatz geschrieben, wenn ein Benutzer ein Dienstprogramm (Utility)

aufruft, in dessen Standardsicherheitsprofil die Option Access

recorded auf Y gesetzt ist.

Sie können diese Anmelde-/Zugriffssätze mit den Funktionen Logon records einsehen.

Anmerkung

Sofern nicht ausdrücklich anders angegeben, bezeichnet der

Begriff "Anmeldesätze" im folgenden Text sowohl Anmeldedatensätze

als auch Zugriffsdatensätze.

Um Anmeldesätze aufzurufen:

Um Anmeldesätze aufzurufen:

Wählen Sie im Hauptmenü Main Menu() den Menüeintrag Administrator Services.

Wenn Sie berechtigt sind, auf die Administrator Services zuzugreifen, wird das Menü Administrator Services Menu 1 angezeigt.

Wählen Sie in dem Menü die Option Logon Records.

Das Logon Records Menu wird angezeigt. Es bietet die folgenden Funktionen:

| Funktion | Beschreibung |

|---|---|

| List logon records | Anmeldesätze auflisten |

| Delete logon records | Anmeldesätze löschen |

| Delete logon records but last | Anmeldesätze löschen, außer dem letzten |

Die einzelnen Funktionen werden im Folgenden beschrieben.

Wenn Sie eine dieser Funktionen auswählen, können Sie die folgenden Auswahloptionen festlegen:

| Option | Erläuterung | |||||

|---|---|---|---|---|---|---|

| Order of Records | U |

Auflistung der Anmeldesätze in alphabetischer Reihenfolge der Benutzerkennungen. | ||||

UX |

Wie U, jedoch werden nur

die Anmeldesätze von nicht definierten Benutzern aufgelistet.

|

|||||

L |

Auflistung der Anmeldesätze in alphabetischer Reihenfolge der Bibliothekskennungen. | |||||

LX |

Wie L, jedoch werden nur

Anmeldesätze zu nicht definierten Bibliotheken aufgelistet.

|

|||||

Y |

Auflistung der Dienstprogramm-Zugriffssätze in alphabetischer Reihenfolge der Dienstprogramm-Namen. | |||||

UY |

Auflistung der Dienstprogramm-Zugriffssätze in alphabetischer Reihenfolge der Benutzerkennungen. | |||||

LY |

Auflistung der Dienstprogramm-Zugriffssätze in alphabetischer Reihenfolge der Bibliothekskennungen. | |||||

UE |

Liste der ETID-bezogenen Anmeldesätze in alphabetischer Reihenfolge der Benutzerkennungen. | |||||

EU |

Auflistung der ETID-bezogenen Anmeldesätze in aufsteigender Reihenfolge der ETIDs. | |||||

D |

Auflistung der Anmeldedatensätze in chronologischer Reihenfolge des Datums/der Uhrzeit, zu der die Anmeldungen erfolgten. | |||||

| Start Value | Startwert. Wenn Sie nicht alle, sondern nur einen bestimmten Bereich von Anmeldesätzen auflisten möchten, können Sie einen Startwert angeben. Mögliche Optionen können Sie durch Eingabe eines Fragezeichens (?) in diesem Feld ermitteln. | |||||

| ETID Start Value | ETID-Startwert In diesem

Feld können Sie einen Startwert im hexadezimalen Format angeben (nur bei Order

of Records (Satzreihenfolge) = UE und EU=

UE und EU).

|

|||||

| Date from ... to | Datum von ... bis. Diese

beiden Felder können Sie verwenden, wenn Sie nur Anmeldesätze von Anmeldungen

auflisten möchten, die an einem bestimmten Datum oder innerhalb eines

bestimmten Datumsbereichs stattgefunden haben. Mögliche Optionen können Sie

durch Eingabe eines Fragezeichens (?) in eines der Felder ermitteln.

Wenn Date from ... to einen Platzhalter (*, > oder <) enthält, gilt Folgendes:

Spezielle Werte für Date from:

|

|||||

| Time from ... to | Zeit von ... bis. Diese

beiden Felder können Sie verwenden, wenn Sie nur Anmeldesätze von Anmeldungen

auflisten möchten, die innerhalb einer bestimmten Zeitspanne stattgefunden

haben. Mögliche Optionen können Sie durch Eingabe eines Fragezeichens (?) in

eines der Felder ermitteln.

Wenn das Feld Date from ein bestimmtes Datum enthält, bezieht sich der Wert in Time from auf die Uhrzeit an diesem Datum. Wenn Date to ein bestimmtes Datum enthält, bezieht sich der Wert in Time to auf die Uhrzeit an diesem Datum. Wenn Time from einen Platzhalter (*, > oder <) enthält, werden Date to und Time to ignoriert. |

|||||

| FUSER DBID/FNR | Wenn Sie nur Anmeldesätze von Anmeldungen bei einer bestimmten FUSER-Systemdatei auflisten möchten, müssen Sie in diesen Feldern deren Datenbankkennung und Dateinummer angeben. | |||||

Die Funktion List Logon Records zeigt eine Liste der Anmeldesätze an.

In der Liste kann geblättert werden, siehe Kapitel Grundlagen der Benutzung.

Sie können den Bereich der aufgelisteten Anmeldesätze ändern, indem Sie Auswahlkriterien in die Eingabefelder oberhalb der Liste eingeben. Für mögliche Optionen können Sie ein Fragezeichen (?) in das/die jeweilige(n) Eingabefeld(er) eingeben.

Darüber hinaus stehen Ihnen die folgenden speziellen PF-Tastenfunktionen zur Verfügung:

| Taste | Erläuterung |

|---|---|

| PF06 | Nur Dienstprogramm-Zugriffssätze auflisten. (Durch erneutes Drücken wird wieder die Liste aller Anmeldesätze angezeigt.) |

| PF09 | Anmeldesätze nach Benutzerkennung sortiert auflisten. |

| PF10 | Anmeldesätze nach Bibliothekskennung sortiert auflisten. |

| PF11 | Anmeldesätze nach Datum sortiert auflisten. |

Die Funktion Delete Logon Records zeigt eine Liste von Anmeldesätzen an, so wie die oben beschriebene Funktion List Logon Records. Die Optionen zum Bearbeiten der Liste sind dieselben wie bei der genannten Funktion. Darüber hinaus können Sie Anmeldesätze löschen.

Es wird empfohlen, die Anmeldesätze regelmäßig zu löschen, um Platz in der FSEC-Systemdatei zu sparen.

Um einzelne Anmeldesätze zu löschen, müssen Sie diese mit dem

Code DE markieren.

Um alle auf der aktuellen Seite angezeigten Anmeldesätze zu löschen, müssen Sie PF4 drücken.

Wenn Sie im Menü Logon Records die Funktion Delete Logon Records durch Drücken von PF4 (Del+) anstelle von ENTER aufgerufen haben, wird durch Drücken von PF4 in der Liste sofort nach dem Löschen automatisch zur nächsten Seite geblättert, ohne dass Sie PF8 drücken müssen.

Um alle vorhandenen Anmeldesätze zu löschen, können Sie das

Direktkommando LOGDEL verwenden (siehe unten).

Um selektiv eine größere Anzahl von Anmeldesätzen zu löschen,

können Sie die Anwendungsprogrammierschnittstelle

NSCADM

verwenden.

Wurde ein Anmeldesatz gelöscht, so wird dies durch ## in der ersten Spalte der Liste angezeigt (außer bei PF4 (Del+)).

Um alle Anmeldesätze auf einmal zu löschen, können Sie das

Direktkommando LOGDEL in der Kommandozeile

eingeben.

Die Funktion Delete Logon Records But Last entspricht der oben beschriebenen Funktion Delete Logon Records. Die einzige Löschmöglichkeit besteht jedoch darin, PF4 zu drücken. In diesem Fall werden alle auf der aktuellen Seite angezeigten Anmeldesätze gelöscht - mit Ausnahme des letzten Eintrags für jede Benutzerkennung auf der aktuellen Seite.

Die Funktionen unter Maintenance Log Records

können nur verwendet werden, wenn die allgemeine Option Logging of

Maintenance Functions aktiviert wurde. Wenn diese Option aktiviert

ist, werden Protokollsätze geschrieben, wenn Sicherheitsprofile und

Administrator Services-Einstellungen geändert werden. Durch das Schreiben von

Protokollsätzen können Sie feststellen, wer welche Sicherheitsprofile und

Administrator Services-Einstellungen geändert hat. "Ändern"

umfasst in diesem Zusammenhang alle Verwaltungsfunktionen, die auf ein

Sicherheitsprofil angewandt werden (einschließlich Anlegen, Kopieren, Löschen,

Verlinken usw.). Dazu gehört auch die Übertragung eines Sicherheitsprofils mit

den Programmen SECULD2 und SECLOAD.

Um die Protokollsätze einzusehen, können Sie die Funktionen unter Maintenance Log Records verwenden.

Um diese Funktionen aufzurufen:

Um diese Funktionen aufzurufen:

Wählen Sie im Hauptmenü (Main Menu) den Eintrag Administrator Services.

Wenn Sie berechtigt sind, auf die Administrator Services zuzugreifen, wird das Menü Administrator Services Menu 1 angezeigt.

Wählen Sie in diesem Menü die Option Maintenance Log Records.

Es wird ein Menü angezeigt, in dem Sie die in den folgenden Abschnitten beschriebenen Funktionen auswählen können:

Status der Protokollierungsfunktion anzeigen - Display Status of Logging Function

Sicherheitsprofil-Verwaltungsprotokolle auflisten - List Security Profile Maintenance Logs

Die Funktion Display Status of Logging Function zeigt die folgenden Informationen an:

für welche Objekttypen Protokollsätze geschrieben werden,

die Anzahl der Protokollsätze, die zu jedem Objekttyp geschrieben wurden,

ob die Option Logging even if no actual modification (Protokollierung auch ohne tatsächliche Änderung)" gesetzt ist oder nicht.

Anmerkung

Bei dieser Funktion brauchen Sie nur den Funktionscode

einzugeben, die anderen Optionen des Menüs haben keine Auswirkung.

Die Funktion List Administrator Services Maintenance Logs zeigt eine Liste der Protokollsätze an, die bei Änderungen an den Einstellungen der Administrator Services geschrieben wurden.

| Menüoptionen bei dieser Funktion | Erläuterung |

|---|---|

| Modifier | Änderer. Um nur die Änderungen aufzulisten, die von einem bestimmten Administrator durchgeführt wurden, können Sie in diesem Feld seine Benutzerkennung angeben. |

| Date from/to | Datum von/bis. Standardmäßig enthalten diese Felder beide das aktuelle Datum, d.h. es werden nur die heute geschriebenen Protokollsätze aufgelistet. Um ältere Protokollsätze aufzulisten, können Sie die Datumswerte in diesen Feldern wie gewünscht ändern. |

| Time from/to | Zeit von/bis. Um nur Protokollsätze aufzulisten, die innerhalb einer bestimmten Zeitspanne geschrieben wurden, können Sie in diesen Feldern die gewünschte Zeitspanne angeben (Format Stunden:Minuten:Sekunden). |

| Ascending/Descending | Aufsteigend/Absteigend. Sie können wählen, ob die Protokolleinträge in aufsteigender oder absteigender chronologischer Reihenfolge aufgelistet werden sollen. |

Anmerkung

Die anderen im Menü angebotenen Optionen sind bei dieser

Funktion nicht anwendbar. Sie haben keine Wirkung, wenn sie angegeben

werden.

In der angezeigten Liste werden zu jedem Protokolleintrag folgende Informationen angezeigt: die ausgeführte Administrator Services-Funktion, die Kennung des Benutzers, der die Änderung vorgenommen hat, sowie das Datum und die Uhrzeit der Änderung.

In der Liste können Sie einen Protokollsatz mit einem beliebigen Zeichen markieren: Der Bildschirm, auf dem die Änderung vorgenommen wurde, wird dann angezeigt; auf diesem Bildschirm werden die Felder, deren Werte geändert wurden, hervorgehoben dargestellt. Auf dem Bildschirm werden auch die Natural Security-Version und die FSEC-Systemdatei angezeigt, mit/in der die Änderung vorgenommen wurde.

Die Funktion List Security Profile Maintenance Logs zeigt die Protokollsätze an, die bei Änderungen an Sicherheitsprofilen geschrieben wurden.

| Menu Options for this Function | Erläuterung |

|---|---|

| Object type | Objekttyp. In diesem Feld können Sie

den Typ des Objekts (USer, LIbrary usw.) angeben,

dessen geänderte Sicherheitsprofile aufgelistet werden sollen. Wenn Sie das

Feld leer lassen oder ein Fragezeichen (?) eingeben, wird ein Fenster

angezeigt, in dem Sie den gewünschten Objekttyp auswählen können. Wenn Sie

einen Stern (*) eingeben, werden alle Protokollsätze für alle

Sicherheitsprofile aufgelistet.

|

| Start value | Startwert. In diesem Feld können Sie eine Objektkennung als Startwert für die anzuzeigende Liste eingeben. |