In diesem Kapitel werden die grundlegenden Konzepte und alle Funktionen von Natural Security beschrieben. Die folgenden Themen werden behandelt:

Natural Security ist ein umfassendes System zur Steuerung und Kontrolle des Zugriffs auf eine Natural-Umgebung.

Mit Natural Security können Sie Ihre Natural-Umgebung vor unberechtigtem Zugriff und zweckwidriger Nutzung schützen. Sie können genau festlegen, wer was tun darf. Sie können die Nutzung ganzer Bibliotheken und Natural-Dienstprogramme (Utilities) sowie einzelner Programme, Funktionen und DDMs einschränken. Außerdem können Sie die Bedingungen und Zeiten für die Nutzung festlegen. So können Sie für jeden einzelnen Benutzer eine maßgeschneiderte Natural-Umgebung schaffen.

Dies geschieht durch die Definition von Objekten und der Beziehungen zwischen diesen Objekten. Ein Objekt wird in Natural Security definiert, indem ein Sicherheitsprofil für es erstellt wird.

Es gibt vier Haupttypen von Objekten, die unter Natural Security definiert werden können:

Benutzer (Users)

Bibliotheken (Libraries)

DDMs/Dateien (Files)

Dienstprogramme (Utilities)

Benutzer können entweder Personen (People) oder Terminals - oder Gruppen von Personen und/oder Terminals - sein, die Natural unter Natural Security nutzen. Wenn ein Benutzer definiert wird, muss eine Benutzertypklassifizierung vorgenommen werden. Diese Klassifizierung legt fest, welche Möglichkeiten der Benutzer hat, Bibliotheken zu nutzen.

Personen können als einer der folgenden Benutzertypen definiert werden:

MEMBER (Mitglied)

PERSON

ADMINISTRATOR

Terminals können als Benutzertyp definiert werden:

TERMINAL

Benutzer der oben genannten Typen können in Gruppen zusammengefasst werden, die als Benutzertyp definiert werden:

GROUP

Darüber hinaus sind folgende spezielle Benutzertypen verfügbar:

Externer Benutzer

Batch-Benutzer

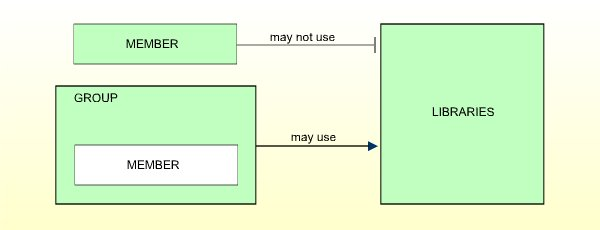

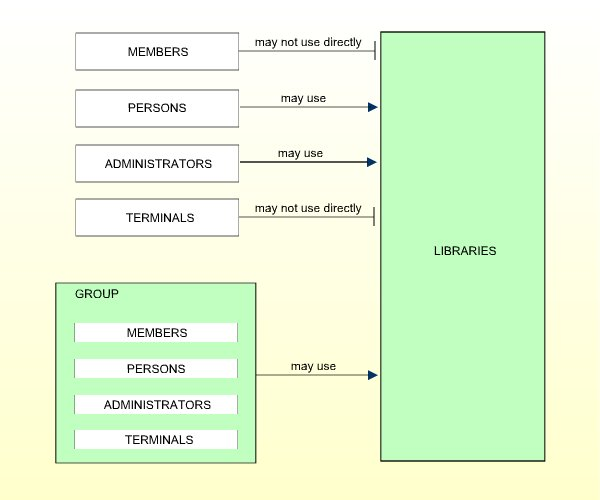

Mitglieder können Bibliotheken nicht direkt nutzen. Sie können Bibliotheken nur über die Mitgliedschaft in Gruppen nutzen. Daher müssen sie mindestens einer Gruppe zugeordnet sein, um überhaupt eine Bibliothek nutzen zu können. Normalerweise ist dies der Standard-Benutzertyp, der auf die meisten Personen zutreffen wird.

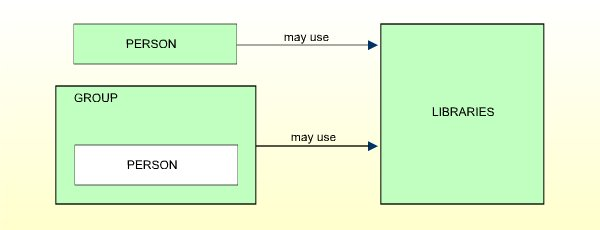

Benutzer des Typs PERSON können Bibliotheken direkt benutzen. Sie können auch Gruppen zugewiesen werden. Sie können also Bibliotheken entweder direkt oder über die Mitgliedschaft in einer GROUP nutzen. Dieser Benutzertyp ist für Personen gedacht, die spezielle, individuell definierte Zugriffsrechte auf Bibliotheken haben sollen.

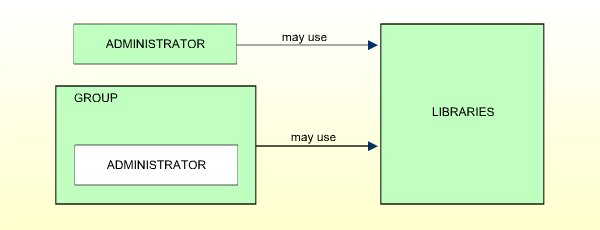

Administratoren dürfen Bibliotheken direkt benutzen. Sie können auch Gruppen zugewiesen werden. Sie können also Bibliotheken entweder direkt oder über die Mitgliedschaft in Gruppen nutzen. In dieser Hinsicht entsprechen sie dem Benutzertyp PERSON.

Darüber hinaus haben Administratoren das alleinige Recht, Natural Security zu verwalten, d. h. die Sicherheitsprofile von Objekten und die Beziehungen zwischen diesen Objekten anzulegen und zu ändern.

Der Benutzertyp ADMINISTRATOR ist nur für diejenigen Benutzer vorgesehen, die Systemadministratoren für Natural Security sein sollen.

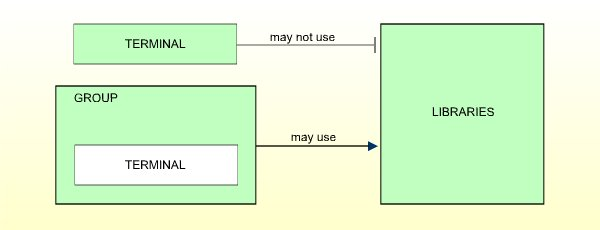

Dieser Benutzertyp gilt nur für Terminals. Terminals müssen nicht unbedingt definiert werden. Die Definition von Terminals wird nur im Zusammenhang mit Bibliotheken relevant, die nur von bestimmten Terminals aus benutzt werden sollen.

Terminals können Bibliotheken nicht direkt nutzen, sondern nur über die Mitgliedschaft in Gruppen. Terminals müssen daher mindestens einer Gruppe zugewiesen sein.

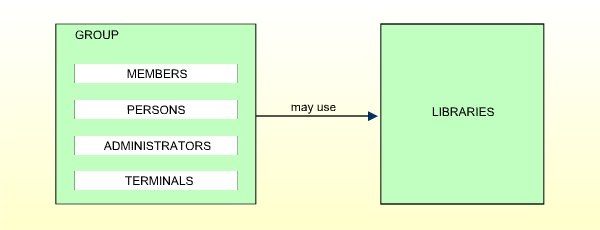

Gruppen können angelegt werden, um die Verwaltung von Natural Security zu erleichtern. Eine Gruppe kann Benutzer eines beliebigen anderen Benutzertyps enthalten. Benutzer können in mehr als einer Gruppe enthalten sein.

Zugriffsrechte auf Bibliotheken können für eine Gruppe definiert werden und gelten dann für alle Benutzer, die in derselben Gruppe enthalten sind, so dass sie nicht für jeden Benutzer einzeln definiert werden müssen. (Für Administratoren und Personen, die in Gruppen enthalten sind, können optional individuelle Zugriffsrechte definiert werden, die sich von denen der Gruppen unterscheiden, in denen sie enthalten sind).

Der Benutzertyp External User ist nur relevant, wenn die Benutzerauthentifizierung über einen LDAP-Server erfolgt.

Es gibt nur ein Benutzersicherheitsprofil für diesen Benutzertyp. Er wird verwendet, wenn die Benutzerauthentifizierung über einen LDAP-Server erfolgt und die vom LDAP-Server authentifizierte Benutzerkennung nicht in Natural Security definiert ist. In diesem Fall wird dieser Benutzerkennung nach erfolgreicher Anmeldung automatisch das External User-Profil zugewiesen, d. h. der Benutzer greift auf Natural unter den im External User-Profil definierten Bedingungen zu.

Der externe Benutzer kann Bibliotheken nicht direkt nutzen, sondern nur über die Mitgliedschaft in Gruppen. Daher muss das Profil des externen Benutzers mindestens einer Gruppe zugewiesen werden, um eine beliebige Bibliothek nutzen zu können.

Um das Sicherheitsprofil für den externen Benutzer anzulegen, verwenden Sie nicht die Funktion Add User (Benutzerdefinition anlegen), sondern das Feld NSC user ID im LDAP Security Profile. Weitere Einzelheiten finden Sie unter Bestandteile eines LDAP-Sicherheitsprofils im Abschnitt Authentifizierungsoptionen (LDAP).

Der Benutzertyp Batch-Benutzer ist nur relevant, wenn Benutzer Natural im Batch-Modus unter anderen Bedingungen als im Online-Modus verwenden sollen. Einzelheiten dazu finden Sie unter Batch-Benutzersicherheitsprofile im Kapitel Natural Security im Batch-Modus.

Normalerweise ist es am besten, zunächst alle Personen als Mitglieder (MEMBER) zu definieren. Falls erforderlich, kann ein Mitglied zu einem späteren Zeitpunkt in eine Person geändert werden. Mitglieder und Personen können zu Administratoren hochgestuft werden.

Jeder Benutzer sollte mindestens einer Gruppe zugeordnet sein. Es wird empfohlen, so weitgehend wie möglich Gruppen zu verwenden, da dies nicht nur den Verwaltungsaufwand für Natural Security erheblich verringert, sondern auch ein konsistenteres Schutzkonzept ermöglicht.

Zusammenfassend lässt sich sagen, dass sich die Benutzertypen in Bezug auf den Zugriff auf die Bibliotheken grundsätzlich voneinander unterscheiden. Die möglichen Beziehungen sind in der folgenden Grafik dargestellt:

Bibliotheken sind Natural Libraries, die Bestände an Quellprogrammen und/oder Objektmodulen enthalten, die eine bestimmte Funktion erfüllen.

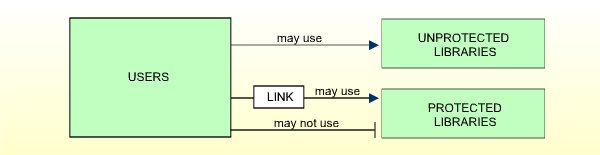

Bibliotheken können als geschützt oder ungeschützt definiert werden.

Ungeschützte Bibliotheken können von jedem Benutzer benutzt werden, ohne dass eine spezifische Beziehung definiert werden muss. (Denken Sie daran, dass nur Benutzer des Typs ADMINISTRATOR oder PERSON Bibliotheken direkt verwenden können. MEMBERs und TERMINALs können Bibliotheken nur über die Mitgliedschaft in einer GROUP benutzen.)

Geschützte Bibliotheken können nur von Benutzern verwendet werden, die eine spezifische Beziehung zu den Bibliotheken haben. Diese spezifische Beziehung wird als Link (oder Verlinkung) bezeichnet.

Ein Link ist die Beziehung zwischen einem Benutzer (Benutzertyp ADMINISTRATOR, PERSON oder GRUPPE) und einer geschützten Bibliothek, die es dem Benutzer erlaubt, die Bibliothek zu benutzen.

Die verschiedenen Schutzarten für Bibliotheken und Links zu Bibliotheken werden im Kapitel Bibliotheken schützen beschrieben.

Der Schutz von Datendefinitionsmodulen (DDMs) ist je nach verwendeter Plattform unterschiedlich. Das liegt daran, dass DDMs bei Natural auf Nicht-Großrechnerplattformen in Bibliotheken gespeichert werden, während DDMs bei Natural auf Großrechnern in einer FDIC-Systemdatei gespeichert werden und keinen direkten Bezug zu einer Bibliothek haben. Siehe auch Kapitel Natural Security auf verschiedenen Plattformen.

Auf Großrechnern muss ein DDM in Natural Security als Datei definiert werden, bevor es unter Natural Security verwendet werden kann, d. h. es muss ein so genanntes Dateisicherheitsprofil für das DDM erstellt werden. Auf Nicht-Großrechnerplattformen wird ein DDM-Sicherheitsprofil angelegt, das dem Sicherheitsprofil der Bibliothek, die das DDM enthält, untergeordnet ist.

Für jedes DDM muss in Natural Security eine Statusklassifizierung vorgenommen werden. Dieser Status bestimmt, ob das DDM verwendet werden kann, d. h. ob es in einem Datenbankzugriffs-Statement innerhalb eines Natural-Programms referenziert werden kann.

Auf Großrechnern hat ein DDM nur einen Dateistatus (der in seinem Dateisicherheitsprofil festgelegt ist), der einer der folgenden sein kann:

| PUBLIC | Das DDM ist nicht geschützt. Es kann von jeder Bibliothek verwendet, d.h. gelesen (read) und geändert (update) werden. |

| ACCESS | Das DDM ist gegen Änderungen (Updates) geschützt. Es kann von jeder Bibliothek gelesen werden. Er kann jedoch nur von Bibliotheken geändert werden, die mit ihm verlinkt wurden. |

| PRIVATE | Das DDM ist geschützt. Es kann nur von Bibliotheken verwendet werden, die mit ihm verlinkt wurden. Eine solche Verlinkung kann als "read" (d.h. nur lesen) oder "update" (ändern, was lesen impliziert) definiert werden. |

Einzelheiten finden Sie im Kapitel DDMs auf Großrechnern schützen.

Auf Nicht-Großrechner-Plattformen hat ein DDM einen internen Status und einen externen Status.

Der interne Status steuert die Verwendung des DDMs innerhalb der Bibliothek, in der es enthalten ist. Er kann einer der folgenden sein:

| PUBLIC | Das DDM kann von allen Programmen innerhalb der Bibliothek gelesen (read) und geändert (update) werden. |

| ACCESS | Das DDM kann von allen Programmen innerhalb der Bibliothek gelesen (read), aber nicht geändert (update) werden. |

| PRIVATE | Das DDM kann von keinem Programm innerhalb der Bibliothek verwendet werden. |

Der externe Status steuert die Verwendung des DDM durch andere Bibliotheken - vorausgesetzt, dass die Bibliothek, die das DDM enthält, von anderen Bibliotheken als Steplib verwendet wird. Der Status kann einer der folgenden sein:

| PUBLIC | Das DDM ist nicht geschützt. Er kann von jeder Bibliothek verwendet, d. h. gelesen (read) und geändert (update) werden. |

| ACCESS | Das DDM ist gegen Änderung (update) geschützt. Es kann von jeder Bibliothek gelesen (read) werden. Es kann jedoch nur von Bibliotheken geändert werden, die mit ihm verlinkt wurden. |

| PRIVATE | Das DDM ist geschützt. Er kann nur von Bibliotheken verwendet werden, die mit ihm verlinkt wurden. Diese Verlinkung kann als "read" (nur lesen) oder "update" (ändern, was lesen impliziert) definiert werden. |

Weitere Informationen siehe Kapitel DDMs unter Linux und Windows schützen.

Mit Natural Security können Sie die Verwendung verschiedener Natural-Dienstprogramme (Utilities) steuern. Dieser Dienstprogrammschutz ist funktionsorientiert, d. h. Sie können die Funktionen eines Dienstprogramms einzeln erlauben oder nicht erlauben.

Sie können die Verwendung eines Dienstprogramms steuern, indem Sie für dieses Dienstprogramm Profile definieren. Mittels verschiedener Arten von hierarchisch gegliederten Dienstprogrammprofilen können Sie genau festlegen, wer welche Funktion nutzen darf.

Bei Dienstprogrammen, die den Inhalt einzelner Bibliotheken betreffen, können Sie außerdem festlegen, für welche Bibliotheken eine Funktion des Dienstprogramms erlaubt sein soll und für welche nicht. Dies können Sie auch für einzelne Benutzer unterschiedlich festlegen.

Weitere Informationen siehe Kapitel Dienstprogramme (Utilities) schützen.

Anwendungen sind Basisanwendungen (Base Application) und Verbundanwendungen (Compound Application), die im Anwendungsarbeitsbereich (Application Workspace) von Natural Studio angelegt und verwaltet und in Verbindung mit dem Natural Development Server verwendet werden.

Wenn der Natural Development Server bei Ihnen installiert ist, können Sie den Zugriff auf Base und Compound Applications mit Natural Security steuern. Dazu können Sie Sicherheitsprofile für die Anwendungen definieren und Links zwischen Benutzern und Anwendungen anlegen.

Weitere Informationen siehe Kapitel Natural Development Server-Anwendungen schützen.

In einer Client/Server-Umgebung können Sie Natural Security einsetzen, um die Verwendung von Natural Remote Procedure Calls zu schützen. Sie können sowohl Natural RPC Server als auch die Art und Weise schützen, in der von Clients abgesetzte Natural RPC-Dienstanforderungen (Service Requests) von diesen Servern verarbeitet werden.

Um den Zugriff auf Natural RPC Server und die Behandlung von Dienstanforderungen durch diese Server zu steuern, bietet Natural Security mehrere Optionen, die Sie einstellen können. Außerdem können Sie Sicherheitsprofile für zu schützende Natural RPC Server definieren.

Weitere Informationen siehe Kapitel Natural RPC Server und Services schützen .

Neben Benutzern, Bibliotheken, DDMs/Dateien, Dienstprogrammen und Anwendungen gibt es weitere Objekttypen, die unter Natural Security definiert werden können. Diese anderen Objekte sind jedoch für den Schutz Ihrer Natural-Umgebung durch Natural Security nicht unbedingt erforderlich. Diese anderen Objekttypen sind:

Externe Objekte

Hierbei handelt es sich um Objekte verschiedenen Typs, die von

Predict und anderen Produkten verwendet werden (Einzelheiten siehe Kapitel

Externe Objekte

schützen).

Mailboxen

Hierbei handelt es sich um Informationsbildschirme, über die

Nachrichten an Natural-Benutzer gesendet werden können (weitere Informationen

siehe Kapitel Mailboxen).

Einige Natural-Profilparameter werden von Natural Security beeinflusst. Die folgende Liste gibt einen Überblick über diese Profilparameter und ihre entsprechenden Einstellungen in Natural Security.

| Profilparameter | Entsprechende Einstellung in Natural Security |

|---|---|

| CF | CF im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| CLEAR | CLEAR im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| DC | DC im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| DU | DU im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| EJ | EJ im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| ETA | Error im Abschnitt Transaktionen der Bibliothekssicherheitsprofile. |

| ETID | Default ETID in den Benutzersicherheitsprofilen. |

| FDIC | Die Einstellungen im Abschnitt Bibliotheksdatei in den Benutzersicherheitsprofilen. |

| FS | FS im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| FUSER | Die Einstellungen im Abschnitt Bibliotheksdatei der Bibliothekssicherheitsprofile. |

| IA | IA im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| ID | ID im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| IM | IM im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| LS | LS im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| LT | Processing loop limit im Abschnitt Sicherheitslimits der Bibliothekssicherheitsprofile. |

| MADIO | Maximum number of Adabas calls im Abschnitt Sicherheitslimits der Bibliothekssicherheitsprofile. |

| MAXCL | Maximum number of program calls im Abschnitt Sicherheitslimits der Bibliothekssicherheitsprofile. |

| MT | Maximum amount of CPU time im Abschnitt Sicherheitslimits der Bibliothekssicherheitsprofile. |

| OPRB | Adabas open im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| PS | PS im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| RPC | Die Einstellungen im Abschnitt Natural RPC Restrictions der Bibliothekssicherheitsprofile. |

| SA | SA im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| SF | SF im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| SL | SL im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| SLOCK | SLOCK im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| SM | Programming Mode im Abschnitt Allgemeine Optionen der Bibliothekssicherheitsprofile. |

| STEPLIB | Steplibs im Abschnitt Zusätzliche Optionen der Bibliothekssicherheitsprofile. |

| TD | Zeitdifferenz der Benutzersicherheitsprofile. |

| ULANG | Sprache in Benutzersicherheitsprofilen. |

| WH | WH im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |

| ZD | ZD im Abschnitt Session-Parameter der Bibliothekssicherheitsprofile. |