In diesem Kapitel werden die folgenden Themen behandelt:

In diesem Abschnitt wird beschrieben, wie Sie die Natural Development Server-Umgebung mit Natural Security schützen und wie sich die Sicherheitsdefinitionen in der FSEC-Systemdatei, die der Serverumgebung zugeordnet ist, auf Aktionen auf dem Server auswirken. Folgende Themen werden behandelt:

Generell ist zu unterscheiden zwischen:

Natural-Aktionen, die in der Server-Umgebung verarbeitet werden,

Natural-Aktionen, die nur in der Client-Umgebung verarbeitet werden.

Wenn ein Natural Development Server unter der Kontrolle von Natural Security läuft, können nur Aktionen auf dem Server durch Natural Security geschützt werden. Die von Natural Security festgelegten Nutzungsbedingungen, die für eine Benutzersitzung auf dem Server gelten, werden nicht auf eine Client-Sitzung übertragen.

Beachten Sie auch, dass einige Aktionen, die auf einem Natural Development Server-Client (gemappte Umgebung) ausgeführt werden, einen Aufruf des Natural Development Server-Servers erzeugen, während andere nicht dazu führen. Nur wenn eine Client-Aktion eine Aktion auf dem Natural Development Server auslöst, unterliegt die daraus resultierende Server-Aktion der Kontrolle von Natural Security.

Die Funktion Map Environment wird durch die Natural Security-Einstellungen gesteuert, die für die FNAT-Systemdatei gelten, auf der diese Funktion ausgeführt wird. Wenn die Funktion ausgeführt wird, führt Natural Security eine Anmeldung gemäß den Regeln durch, die unter Vorgehensweise bei der Anmeldung beschrieben sind. Die Anmeldung erfolgt bei der Standardbibliothek des Benutzers. Daher müssen die Sicherheitseinstellungen so gewählt werden, dass sich der Benutzer bei seiner Standardbibliothek anmelden kann.

Anmerkung

Sobald die Umgebung gemappt wurde, ist eine Anmeldung mit einer

anderen Benutzerkennung innerhalb der zugeordneten Umgebung nicht mehr

möglich.

Nachdem die Umgebung gemappt wurde, werden in der Baumansicht (Tree View) der gemappten Umgebung alle nicht leeren Bibliotheken der Systemdatei (FUSER/FNAT) aufgelistet, die der gemappten Umgebung zugeordnet sind und auf die der Benutzer Zugriff hat. Bibliotheken, in deren Sicherheitsprofilen eine andere FUSER-Datei oder FDIC-Datei angegeben ist (unter Library File), werden nicht aufgelistet.

Wenn der Benutzer eine dieser Bibliotheken in der Baumansicht auswählt, wird eine Anmeldung bei dieser Bibliothek durchgeführt - nach den Regeln, die unter Vorgehensweise bei der Anmeldung beschrieben sind. So kann es z.B. sein, dass eine Startup-Transaktion ausgeführt wird. Wenn die Ausführung von Startup-Transaktionen nicht erwünscht ist, kann sie durch Setzen der Option NDV Startup Inactive unterdrückt werden (siehe Voreingestellte Werte für Bibliotheken - Library Preset Values im Kapitel Administrator Services).

Der Benutzer kann eine Bibliothek nur in der Baumansicht

auswählen. Eine andere Bibliotheksauswahl (z. B. über das Systemkommando

LOGON *) ist nicht möglich.

Innerhalb einer Bibliothek in der gemappten Umgebung können einige Funktionen durch Natural Security geschützt werden, andere können nicht geschützt werden. Welche Funktionen dies sind, wird im Folgenden beschrieben.

Die Verwendung der folgenden Funktionen in einer Bibliothek innerhalb der gemappten Umgebung kann folgendermaßen geschützt werden:

Anmerkung

Mehrere der unten aufgeführten Aktionen in der Baumansicht

(Tree View) werden von SYSMAIN-Dienstprogrammprofilen gesteuert. Wenn jedoch

keine Dienstprogrammprofile für SYSMAIN definiert sind, werden diese Aktionen

durch die Option Utilities

im Bibliothekssicherheitsprofil der bearbeiteten Bibliothek gesteuert.

| Position in Baumansicht | Aktion | Gesteuert durch |

|---|---|---|

| System-file node

Systemdateiknoten |

List library

Bibliothek auflisten |

Die Aktion als solche ist immer erlaubt und kann

nicht unterbunden werden.

Was aufgelistet wird, finden Sie unter Map Environment und Bibliotheksauswahl oben. |

| Find object

Objekt suchen |

Client-Aktion, die nicht vom Server validiert wird. | |

| Library node

Bibliotheksknoten |

Open source

Quellcodeobjekt öffnen |

Kommandoeinschränkungen (Kommando

LIST) im Bibliothekssicherheitsprofil*.

|

| New source

Neues Quellcodeobjekt |

Kommandoeinschränkungen (Kommando

EDIT) und Editiereinschränkungen im

Bibliothekssicherheitsprofil*.

|

|

| Catall

Objekt katalogisieren |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Find object

Quellcodeobjekt durchsuchen |

Kommandoeinschränkungen (Kommando

SCAN) im Bibliothekssicherheitsprofil*.

|

|

| Rename **

Umbenennen |

Die Aktion als solche ist immer erlaubt und kann

nicht unterbunden werden.

Es muss jedoch ein Bibliothekssicherheitsprofil für

die Bibliothek mit dem neuen Namen existieren (es sei denn, die allgemeine

Option Transition Period Logon ist auf Damit der Bibliotheksinhalt übertragen werden kann, muss außerdem die Option Mo (Move) für das Verschieben von Bibliothek (from library) und nach Bibliothek (to library) für alle Objekttypen im SYSMAIN-Dienstprogrammprofil erlaubt sein. |

|

| Delete **

Löschen |

Option De (Delete) für den Objekttyp im SYSMAIN-Dienstprogrammprofil. | |

| Cut

Ausschneiden |

Option Co (Copy) from library für Objekttyp in SYSMAIN-Dienstprogrammprofil. | |

| Copy

Kopieren |

Option Mo (Move/Verschieben) von Bibliothek (from library) für den Objekttyp im SYSMAIN-Dienstprogrammprofil. | |

| Drag

Ziehen |

Option Co (Copy/Kopieren) oder Mo (Move/Verschieben) von Bibliothek (from library) für den Objekttyp im SYSMAIN-Dienstprogrammprofil. | |

| Paste / Drop

Einfügen / Ablegen |

Option Co (Copy/Kopieren) oder Mo (Move/Verschieben) von Bibliothek (from library) für den Objekttyp im SYSMAIN-Dienstprogrammprofil. | |

| Group node

Gruppenknoten |

Open

Öffnen |

Kommandoeinschränkungen (LIST-Kommando)

im Bibliothekssicherheitsprofil*.

|

| New

Neu |

Bearbeitungseinschränkungen im Bibliothekssicherheitsprofil*. | |

| Catall

Katalogisieren (kompilieren) und speichern |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Find

Suchen |

Kommandoeinschränkungen (Kommando

SCAN) im Bibliothekssicherheitsprofil*.

|

|

| Delete

Löschen |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Cut

Ausschneiden |

Option Mo (Move) from library für Objekttyp in SYSMAIN-Dienstprogrammprofil. | |

| Copy

Kopieren |

Option Co (Copy) from library für den Objekttyp im SYSMAIN-Dienstprogrammprofil. | |

| Drag

Ziehen |

Option Co (Kopieren) oder Mo (Verschieben) from library für Objekttyp in SYSMAIN-Dienstprogrammprofil. | |

| Paste / Drop

Einfügen / Ablegen |

Option Co (Copy) oder Mo (Move) to library für den Objekttyp im SYSMAIN-Dienstprogrammprofil. | |

| Object node

Objektknoten |

Open

Öffnen |

Bearbeitungseinschränkungen im Bibliothekssicherheitsprofil*. |

| List

Auflisten |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Catalog

Katalogisieren (kompilieren) |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Stow

In Quellcode- und Objektform speichern |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Execute

Ausführen |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Debug

Debuggen (Diagnose, Fehlerbehebung) |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Find

Suchen |

Kommandoeinschränkungen (Kommando SCAN) im Bibliothekssicherheitsprofil*. | |

| Rename

Umbenennen |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Delete

Löschen |

Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. | |

| Cut

Ausschneiden |

Option Mo (Move) from library für Objekttyp in SYSMAIN-Dienstprogrammprofil. | |

| Copy

Kopieren |

Option Co (Copy) from library für Objekttyp in SYSMAIN-Dienstprogrammprofil. | |

| Drag

Ziehen |

Option Co (Copy) oder Mo (Move) from library für Objekttyp in SYSMAIN-Dienstprogrammprofil. | |

| Paste / Drop

Einfügen / Ablegen |

Option Co (Copy) oder Mo (Move) to library für Objekttyp in SYSMAIN-Dienstprogrammprofil. |

* oder Special-Link-Sicherheitsprofil

** Diese Aktionen können im Kontextmenü des Bibliotheksknotens durch die Option Disable Rename and Delete of Library Node (beschrieben im Kapitel Administrator Services) nicht unverfügbar gemacht werden.

| Position in Baumansicht | Aktion | Gesteuert durch |

|---|---|---|

| DDM node

DDM-Knoten |

Open

Öffnen |

Option List im SYSDDM-Dienstprogrammprofil. (*) |

| New

Neu |

Option Gen im SYSDDM-Dienstprogrammprofil. (*) | |

| Cut

Ausschneiden |

Option Mo (Move) from library für DDM im SYSMAIN-Dienstprogrammprofil. | |

| Copy

Kopieren |

Option Co (Copy) from library für DDM im SYSMAIN-Dienstprogrammprofil. | |

| Paste

Einfügen |

Option Co (Copy) oder Mo (Move) to library für DDM im SYSMAIN-Dienstprogrammprofil. | |

| Object node

Objektknoten |

Open

Öffnen |

Option Edit im SYSDDM Utility-Profil. (*) |

| Stow

In Quellcode- und Objektform speichern |

Option Cat im SYSDDM Utility-Profil. (*) | |

| Cat

Katalogisieren (Kompilieren) |

Option Cat im SYSDDM-Dienstprogrammprofil. (*) |

(*) Wenn kein SYSDDM-Dienstprogrammprofil definiert ist, gelten die Kommandoeinschränkungen (Command Restrictions) im SYSDDM-Bibliothekssicherheitsprofil.

Übertragungsoperationen, z. B. Verschieben (Move), Kopieren (Copy), und Löschoperationen für alle unterstützten Natural-Objekte werden von den SYSMAIN-Dienstprogrammprofilen gesteuert. Wenn jedoch keine Dienstprogrammprofile für SYSMAIN definiert sind, werden sie von der Option Utilities im Bibliothekssicherheitsprofil der bearbeiteten Bibliothek gesteuert). Ausnahme: Die Übertragung von DDMs wird durch die SYSDDM-Dienstprogrammprofile gesteuert.

Die folgenden Aktionen werden durch die folgenden SYSMAIN-Dienstprogrammprofil-Optionen gesteuert und vom Server validiert (außer wie angegeben):

| Aktion | Option im SYSMAIN-Dienstprogrammprofil | Entsprechender Eintrag im Kontextmenü |

|---|---|---|

| List | Li | - |

| Find | Client-Aktion, die nicht vom Server validiert wird. | - |

| Copy | Co | Copy |

| Move | Mo | Cut und Paste |

| Delete | De | Delete |

| Rename | Ren | - |

| Import | Client-Aktion, die nicht vom Server validiert wird. | - |

Diese Optionen können für jeden Objekttyp einzeln erlaubt/nicht erlaubt werden.

Anmerkung

Einige der unten aufgeführten Kommandozeilenaktionen werden

von SYSMAIN-Dienstprogrammprofilen gesteuert. Wenn jedoch keine

Dienstprogrammprofile für SYSMAIN definiert sind, werden diese Aktionen durch

die Option Utilities im Bibliothekssicherheitsprofil der

bearbeiteten Bibliothek gesteuert.

Die folgenden Aktionen werden, wenn sie in die Kommandozeile von Natural Studio eingegeben werden, von den folgenden Natural Security-Einstellungen gesteuert und vom Server validiert (außer wie angegeben):

| Aktion | Gesteuert durch |

|---|---|

| Edit object | Bearbeitungseinschränkungen im Bibliothekssicherheitsprofil*. |

| List object | Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. |

| Scratch | Option De (Delete) für Objekttyp im SYSMAIN-Dienstprogrammprofil. |

| Uncat | Option De (Delete) für Objekttyp im SYSMAIN-Dienstprogrammprofil. |

| Purge | Option De (Delete) für Objekttyp im SYSMAIN-Dienstprogrammprofil. |

| Save | Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. |

| Cat | Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. |

| Stow | Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. |

| Compopt | Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. |

| Scan | Kommandoeinschränkungen im Bibliothekssicherheitsprofil*. |

| Unlock | Session-Option Unlock Objects im Benutzersicherheitsprofil. |

* oder Special-Link-Sicherheitsprofil

Nur Natural- Systemkommandos, die auf dem Server verarbeitet werden, können durch Natural Security geschützt werden. Ihre Verwendung wird durch die Kommandoeinschränkungen im Bibliothekssicherheitsprofil (oder Special-Link-Sicherheitsprofil) gesteuert. Dazu gehören die folgenden Systemkommandos:

AIV, CATALL, CATALOG, CHECK, CLEAR, COMPOPT,

EXECUTE, GLOBALS, HELP, LIST, MAIL, PROFILE, READ, REGISTER, RETURN, RUN, SAVE,

SCAN, SETUP, STOW, TEST, UNREGISTER, UPDATE, XREF.

Wenn DDMs in einer Systemdatei gespeichert sind, die mit dem

Natural-Profilparameter FDIC oder

FDDM angegeben wurde, gilt Folgendes:

In Natural Studio ist der Kommando EDIT

DDM auch innerhalb einer vom Benutzer angelegten Bibliothek

verfügbar. Das bedeutet, dass es nicht notwendig ist, den DDM-Knoten in der

Baumansicht zu erweitern, um ein bestimmtes DDM bearbeiten zu können. Die

Verwendung der Kommandos LIST DDM und

EDIT DDM in einer Serverumgebung kann jedoch nur

über das Sicherheitsprofil des Natural-Dienstprogramms SYSDDM eingeschränkt

werden.

Die Benutzung der Funktion Development Tools > Error Messages, die über die Menüleiste aufgerufen wird, wird durch die Profile des SYSERR-Dienstprogramms gesteuert.

Die Benutzung der Funktion Development Tools > Object Handler, die über die Menüleiste aufgerufen wird, wird durch die Profile des SYSERR-Dienstprogramms gesteuert.

In diesem Abschnitt wird beschrieben, wie Sie den Zugriff auf Basisanwendungen (Base Applications) und Verbundanwendungen (Compound Applications) mit Natural Security kontrollieren können. Folgende Themen werden behandelt:

Dieser Abschnitt behandelt folgende Themen:

Anwendungen sind Basisanwendungen (Base Applications) und Verbundanwendungen (Compound Applications), die im Anwendungsarbeitsbereich (im Folgenden "Application Workspace") von Natural Studio erstellt und gepflegt und in Verbindung mit dem Natural Development Server verwendet werden.

Informationen zu Basisanwendungen und Verbundanwendungen finden Sie in der Natural Development Server-Dokumentation.

Sofern nicht anders angegeben, umfasst der Begriff "Anwendung" in der Natural Security-Dokumentation sowohl Basisanwendungen als auch Verbundanwendungen.

Für den Schutz von Anwendungen in der Development Server-Datei müssen die folgenden Voraussetzungen erfüllt sein:

Der Natural Development Server muss an Ihrem Standort installiert sein (wie bei der Installation in der Natural Development Server-Dokumentation beschrieben).

Es muss eine Development Server-Datei definiert sein. Diese Definition ist Teil des Natural Development Server-Installationsvorgangs.

Die verwendete FSEC-Systemdatei muss die Anwendungsprofile

* Base Application * und * Compound Application *

enthalten. Diese beiden Profile werden sowohl bei der Installation von Natural

Security als auch bei der Installation von Natural Development Server

automatisch erstellt und in der FSEC-Datei gespeichert.

Die aktuelle Natural Security-Sitzung muss eine Development Server-Datei verwenden.

Der Schutz von Anwendungen ist nur in Verbindung mit dem Natural Development Server relevant. Wenn Sie den Natural Development Server nicht verwenden, brauchen Sie sich um den Anwendungsschutz in Natural Security nicht zu kümmern.

Wenn Sie den Natural Development Server einsetzen, sollten Sie Natural Security verwenden, um den Zugriff auf Anwendungen in der Development Server-Datei zu kontrollieren.

Indem Sie eine Anwendung schützen, steuern Sie den Zugriff der Benutzer auf die Anwendung, d. h. Sie bestimmen, ob Benutzer die Anwendung im Application Workspace von Natural Studio lesen, anlegen, ändern oder löschen dürfen. Diese Zugriffsrechte werden in einem Anwendungssicherheitsprofil definiert.

Der Anwendungsschutz in Natural Security wirkt sich nur auf den Zugriff auf die Anwendung als solche aus. Er hat keine Auswirkungen auf den Zugriff auf die in den Bibliotheken enthaltenen Natural-Programmierobjekte, die Teil der Anwendung sein können.

Die Anwendungskennungen (Application IDs) in Natural Security müssen den Namenskonventionen für Anwendungen entsprechen, die im Natural Development Server definiert sind. Natural Security prüft diese Übereinstimmung.

Die Installationsverfahren für Natural Security und für den

Natural Development Server erstellen automatisch zwei

Anwendungssicherheitsprofile mit den Anwendungskennungen * Base

Application * und * Compound Application *. Dies sind die

grundlegenden Sicherheitsprofile, die für alle Basisanwendungen bzw.

Verbundanwendungen gelten, für die keine individuellen Sicherheitsprofile

definiert sind. Die Zugriffseinstellungen in den beiden Basisprofilen sind

standardmäßig alle auf N voreingestellt. Sie können sie Ihren

Anforderungen entsprechend ändern.

Die Namenskonventionen für den Natural Development Server ermöglichen es Ihnen, bei Anwendungsprofilen eine Hierarchie einzurichten: Wenn Sie ein Anwendungssicherheitsprofil für eine Anwendung erstellen, deren Kennung (ID) eine bestimmte Zeichenkette ist, gilt das Profil für alle Anwendungen, deren Kennung mit dieser Zeichenkette beginnt. Sie müssen also nicht für jede einzelne Anwendung ein Profil definieren.

Wenn Sie beispielsweise ein Sicherheitsprofil für eine

Basisanwendung mit der Kennung A definieren, gilt das für alle

Basisanwendungen, deren Kennung mit "A" beginnt (wie APPLX, AA01,

ABC, ADE usw.). Ein Profil mit der Kennung ABC würde wiederum z.B.

für ABCA, ABCXYZ usw. gelten.

Eine solche Profilhierarchie kann verwendet werden, um die

einzelnen Standardzugriffsmethoden (siehe

unten), die innerhalb der Anwendungsprofile zu definieren sind, auf

verschiedenen Ebenen zu erlauben/nicht zu erlauben. Wird ein Standardzugriff in

einem Anwendungsprofil auf Stern (*) gesetzt, gilt für diese

Zugriffsmethode die Einstellung im Profil auf der nächsthöheren Ebene.

Als Beispiel sei von den folgenden Basis-Anwendungsprofilen mit den folgenden Einstellungen ausgegangen:

| Kennung (ID) | Einstellungen im Profil | |||

|---|---|---|---|---|

| * Base Application * | Read=Y | Add=Y | Modify=Y | Delete=N |

| A | Read=* | Add=N | Modify=* | Delete=Y |

| ABC | Read=* | Add=* | Modify=N | Delete=* |

| ABCXYZ | Read=* | Add=N | Modify=* | Delete=N |

Es gelten die folgenden Einstellungen:

| Kennung (ID) | Applicable Settings | Erläuterung |

|---|---|---|

| ABCXYZ | Read ist erlaubt. | Die Read-Einstellung wird bestimmt durch "* Base Application *". |

| Add ist nicht erlaubt. | Die Add-Einstellung wird bestimmt durch "ABCXYZ" itself. | |

| Modify ist nicht erlaubt. | Die Modify-Einstellung wird auf der nächsthöheren Ebene durch "ABC" bestimmt. | |

| Delete ist nicht erlaubt. | Die Delete-Einstellung wird bestimmt durch "ABCXYZ" selbst. | |

| ABC | Read ist erlaubt. | Die Read-Einstellung wird bestimmt durch "* Base Application *". |

| Add ist nicht erlaubt. | Die Add-Einstellung wird auf der nächsthöheren Ebene durch "A" bestimmt. | |

| Modify ist nicht erlaubt. | Die Modify-Einstellung wird bestimmt durch "ABC" selbst. | |

| Delete ist erlaubt. | Die Delete-Einstellung wird auf der nächsthöheren Ebene durch "A" bestimmt. | |

| ADE | Read ist erlaubt. | Da für diese Anwendung kein Sicherheitsprofil definiert ist, werden ihre Einstellungen von der Anwendung bestimmt, die auf der nächsthöheren Ebene definiert ist, d. h. von "A". |

| Add ist nicht erlaubt. | ||

| Modify ist erlaubt. | ||

| Delete ist erlaubt. | ||

| A | Read ist erlaubt. | Die Read-Einstellung wird bestimmt durch "* Base Application *". |

| Add ist nicht erlaubt. | Die Add-Einstellung wird bestimmt durch "A" selbst. | |

| Modify ist erlaubt. | Die Modify-Einstellung wird bestimmt durch "* Base Application *". | |

| Delete ist erlaubt. | Die Delete-Einstellung wird bestimmt durch "A" selbst. |

Die oben beschriebene Hierarchie entspricht der Hierarchie, die

Sie für Predict-Dokumentationsobjekte einrichten können. Basis- und

Verbundanwendungen entsprechen den Predict-Dokumentationsobjekten des Typs

System, Untertypen -B bzw. -O (wie in

der Predict-Dokumentation beschrieben).

Basis- und Verbundanwendungen erscheinen auch als

Predict-Dokumentationsobjekte vom Typ SY-B und SY-O

im Natural Security-Subsystem für externe

Objekte. Es ist daher möglich, Anwendungsprofile entweder im

Subsystem für die Verwaltung externer Objekte oder im Subsystem für die

Verwaltung von Anwendungen zu verwalten. Es wird jedoch dringend empfohlen, nur

das Anwendungssubsystem - und nicht das Subsystem für externe Objekte - für die

Pflege von Anwendungsprofilen zu verwenden.

Innerhalb von Natural Security wird der Anwendungsschutz in zwei Schritten durchgeführt:

die Definition der erforderlichen Sicherheitsprofile und Verlinkungen,

die Aktivierung dieser Profile und Verlinkungen.

Um den Zugriff auf eine Anwendung zu kontrollieren, müssen Sie die folgenden Sicherheitsprofile und Links definieren:

Sie müssen ein Sicherheitsprofil für die Bibliothek

SYSDIC erstellen (falls nicht bereits definiert). Im Sicherheitsprofil der

Bibliothek SYSDIC muss die Option People-protected auf

Y gesetzt werden.

Erstellen Sie ein Sicherheitsprofil für die Anwendung, und legen Sie darin die Zugriffsrechte fest, die für die meisten Benutzer gelten sollen.

Erstellen Sie ein Gruppensicherheitsprofil für alle Benutzer, die Zugang zu den Anwendungen haben sollen, und fügen Sie alle diese Benutzer der Gruppe hinzu.

Verlinken Sie die Gruppe mit der Bibliothek SYSDIC. Ohne diesen Link ist der Zugriff auf die Anwendungen nicht möglich. Die Kennung (ID) dieses Links wird auch vom Natural Development Server als Sitzungsprofilkennung verwendet.

Wenn einige Benutzer eingeschränkte oder erweiterte Zugriffsrechte haben sollen, erstellen Sie für jede Gruppe von Benutzern, die dieselben Zugriffsrechte haben sollen, ein weiteres Gruppensicherheitsprofil und fügen die Benutzer entsprechend zu den Gruppen hinzu.

Anschließend verlinken Sie diese anderen Gruppen mit der Anwendung und legen ihre Zugriffsrechte im Link-Profil fest.

Außerdem müssen Sie jede dieser Gruppen mit der Bibliothek SYSDIC verlinken.

Um die Anwendungsprofile (und die zugehörigen Link-Profile) und

die damit verbundenen Schutzmechanismen zu aktivieren, müssen Sie die Option

Activate Security for

Development Server File auf Y setzen

(Administrator Services Menu > General Options).

Solange diese Option auf N gesetzt ist, sind die Anwendungen in

der Development Server-Datei nicht vor unberechtigtem Zugriff geschützt. Es

wird empfohlen, dass Sie zunächst alle benötigten Anwendungsprofile,

Gruppenprofile und Links anlegen, bevor Sie diese Option auf Y

setzen.

Der folgende Bildschirmtyp ist der Profilbildschirm-Grundtyp, der angezeigt wird, wenn Sie eine der Funktionen Add (Anlegen), Copy (Kopieren), Modify (Ändern) oder Read/Display (Anzeigen) für ein Basis-Anwendungsprofil aufrufen:

14:15:03 *** NATURAL SECURITY *** 2021-12-31

-Modify Base Application -

Modified .. 2021-12-15 by SAG

Base Application ... XYZ-BASE

------ Default Access ------- Library DBID FNR NSC

Y R Read LIBA 123 10 N

* A Add LIBB 123 11 P

Y M Modify LIBC 345 33 P

N D Delete

Additional Options ... N

Enter-PF1---PF2---PF3---PF4---PF5---PF6---PF7---PF8---PF9---PF10--PF11--PF12---

Help PrevM Exit AddOp MaLib Flip Canc

|

Die einzelnen Bestandteile, die Sie als Teil eines Basisanwendungssicherheitsprofils definieren können, werden im Folgenden erläutert.

| Feld | Erläuterung | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Default Access |

|

||||||||||||||||||||

| Library (nur Anzeige) |

Bibliothek. Die Kennungen (IDs) der Bibliotheken,

die mit der Anwendung auf dem Natural Development Server verknüpft sind.

Es werden bis zu 10 Bibliotheken auf einmal angezeigt. Wenn es mehr sind, können Sie mit PF7 und PF8 in der Liste der Bibliotheken blättern. Wenn Sie PF5 drücken, können Sie die Bibliotheksverwaltung für die angezeigten Bibliotheken aufrufen. (Wenn Sie die Bibliotheksverwaltung von hier aus aufrufen, umfasst sie nur die Funktionen, die für die Verwaltung der mit der Anwendung verknüpften Bibliotheken relevant sind, und Sie können nur diese Bibliotheken verwalten). |

||||||||||||||||||||

| DBID / FNR (nur Anzeige) |

Zu jeder Bibliothek werden die Datenbankkennung und die Dateinummer der zugehörigen FUSER-Systemdatei angezeigt. | ||||||||||||||||||||

| NSC (nur Anzeige) |

|

||||||||||||||||||||

Bei dem folgenden Bildschirm handelt es sich um den Basis-Profilbildschirm, der angezeigt wird, wenn Sie eine der Funktionen Add (Anlegen), Copy (Kopieren), Modify (Ändern) oder Display (Anzeigen) für ein Verbundanwendungssicherheitsprofil aufrufen:

14:16:05 *** NATURAL SECURITY *** 2021-12-31

- Modify Compound Application -

Modified .. 2021-09-15 by SAG

Compound Application ... XYZ-COMP

------ Default Access ------- Base Application NSC

Y R Read ABCB0012-BASE-APPL X

* A Add ABCB0015-BASE-APPL

Y M Modify ABCB0019A01 X

N D Delete

Additional Options ... N

Enter-PF1---PF2---PF3---PF4---PF5---PF6---PF7---PF8---PF9---PF10--PF11--PF12---

Help PrevM Exit AddOp MaBAp Flip Canc

|

Die einzelnen Bestandteile, die Sie als Teil eines Verbundanwendungssicherheitsprofils definieren können, werden im Folgenden erläutert.

| Feld | Erläuterung | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Default Access |

|

||||||||||||||||||||

| Base Application (nur Anzeige) |

Basisanwendung. Die Kennungen der Basisanwendungen,

die in der Verbundanwendung enthalten sind.

Es werden jeweils bis zu 10 Basisanwendungen angezeigt. Wenn es mehr sind, können Sie mit PF7 und PF8 in der Liste der Basisanwendungen blättern. Wenn Sie PF5 drücken, können Sie die Anwendungsverwaltung (Application Maintenance) für diese Basisanwendungen aufrufen. |

||||||||||||||||||||

| NSC (nur Anzeige) |

|

||||||||||||||||||||

Wenn Sie das Feld Additional Options auf

dem Basis-Bildschirm für das Sicherheitsprofil mit Y markieren,

wird ein Fenster angezeigt, in dem Sie die folgenden Optionen auswählen

können:

Maintenance Information - Verwaltungsinformationen

Security Notes - Sicherheitsvermerke

Owners - Eigentümer

Die Optionen, für die schon etwas angegeben oder definiert wurde, sind mit einem Pluszeichen (+) gekennzeichnet.

Sie können ein oder mehrere Elemente aus dem Fenster auswählen, indem Sie sie mit einem beliebigen Zeichen markieren. Für jedes ausgewählte Element wird ein weiteres Fenster angezeigt:

| Zusätzliche Option | Erläuterung |

|---|---|

| Maintenance Information (nur Anzeige) |

Verwaltungsinformationen. Die folgenden

Informationen werden angezeigt:

|

| Security Notes | Sicherheitsvermerke. Hier können Sie Anmerkungen zum Sicherheitsprofil eingeben. |

| Owners | Eigentümer. Sie können bis zu acht Kennungen von

Administratoren eingeben. Nur die hier angegebenen Administratoren sind

berechtigt, das Sicherheitsprofil zu verwalten.

Wenn kein Eigentümer angegeben wird, kann jeder Benutzer vom Typ Administrator das Sicherheitsprofil verwalten. Bei jedem Eigentümer kann optional die Anzahl der Miteigentümer, deren Gegenzeichnung für die Verwaltungsgenehmigung erforderlich ist, in dem Feld hinter der Kennung angegeben werden. Eine Erläuterung zu Eigentümern und Miteigentümern finden Sie im Kapitel Gegenzeichnungen. |

Die Anwendungsverwaltung kann nur aufgerufen werden, wenn die oben beschriebenen Voraussetzungen erfüllt sind.

Um die Anwendungsverwaltung aufzurufen:

Um die Anwendungsverwaltung aufzurufen:

Wählen Sie im Hauptmenü (Main Menu) den Eintrag Maintenance.

Es wird ein Fenster angezeigt.

Markieren Sie in dem Fenster den Objekttyp Application mit einem Zeichen oder mit dem Cursor.

Die Auswahlliste Application Maintenance wird angezeigt.

In dieser Auswahlliste können Sie alle Funktionen der Anwendungsverwaltung wie unten beschrieben aufrufen.

Wenn Sie die Funktion Application Maintenance aufrufen, wird eine Liste mit allen Anwendungsprofilen angezeigt, die in Natural Security definiert wurden.

Wenn Sie keine Liste aller vorhandenen Anwendungsprofile wünschen, sondern nur bestimmte Anwendungen aufgelistet haben möchten, können Sie die Optionen Start Value (Startwert) und Type/Status verwenden, siehe Grundlagen der Benutzung.

Wählen Sie im Hauptmenü (Main Menu) die Option Maintenance. Es wird ein Fenster angezeigt.

Markieren Sie in dem Fenster den Objekttyp Application mit einem Zeichen oder mit dem Cursor (und geben Sie, falls gewünscht, einen Startwert und/oder einen Anwendungstyp ein). Die Auswahlliste Application Maintenance wird angezeigt:

14:49:01 *** NATURAL SECURITY *** 2021-12-31

- Application Maintenance -

Co Application Type Status Access Message

__ ________________________________ ____ ____ ________ ______________________

__ * Base Application * Base NApp RAM

__ A Base Defi * *D

__ ABC Base Defi ** *

__ ABCB0014-BASE-APPL Base Defi RAMD

__ ABCB0015-BASE-APPL Base NApp RA

__ ABCB0016-BASE-APPL Base Defi RAMD

__ ABCB0017-BASE-APPL Base NApp RAM

__ ABCXYZ Base Defi * *

__ ABCXYZ1 Base Defi RA

__ ABCXYZ2 Base Defi R***

__ * Compound Application * Comp NApp R

__ COMP Comp Defi RAMD

__ COMP-APPLIC Comp Defi R**

__ COMP-APPLIC-DEP Comp Defi RAM*

Command ===>

Enter-PF1---PF2---PF3---PF4---PF5---PF6---PF7---PF8---PF9---PF10--PF11--PF12---

Help Exit Flip - + Canc

|

Zu jeder Anwendung werden die Anwendungskennung, der Typ

(Base oder Comp(ound)), der Status und die

Standardzugriffsdefinition angezeigt.

In der Liste kann geblättert werden, siehe Kapitel Grundlagen der Benutzung.

Wenn Sie nur bestimmte Anwendungen auflisten möchten, können Sie im Feld Status oberhalb der Liste eines der folgenden Auswahlkriterien angeben (mögliche Abkürzungen sind unterstrichen):

| leer | Alle Anwendungssicherheitsprofile - unabhängig davon, ob eine entsprechende Anwendung existiert oder nicht. |

ALL |

Alle Anwendungen - unabhängig davon, ob ein entsprechendes Sicherheitsprofil definiert wurde oder nicht. |

DEFI |

Definiert, d.h. Anwendungen, für die Sicherheitsprofile definiert wurden. |

UNDF |

Nicht definiert, d. h. Anwendungen, für die keine Sicherheitsprofile definiert wurden. |

NAPP |

Keine Anwendung, d. h. Anwendungssicherheitsprofile, für die keine entsprechenden Anwendungen existieren. |

Der Standardwert ist leer, d.h. alle Anwendungssicherheitsprofile werden aufgelistet.

Die folgenden Funktionen zur Anwendungsverwaltung stehen zur Verfügung (mögliche Code-Abkürzungen sind unterstrichen):

| Code | Funktion |

|---|---|

AD |

Anwendung anlegen |

CO |

Anwendung kopieren |

MO |

Anwendung ändern |

RE

|

Anwendung umbenennen |

DE

|

Anwendung löschen |

DI |

Anwendung anzeigen |

LU

|

Benutzer mit Anwendung verlinken |

Um eine Funktion für eine Anwendung aufzurufen, müssen Sie die Anwendung mit dem entsprechenden Funktionscode in Spalte Co markieren.

Sie können verschiedene Objekte für verschiedene Funktionen gleichzeitig auswählen, d.h. Sie können mehrere Anwendungen auf dem Bildschirm mit einem Funktionscode markieren. Für jede markierte Anwendung wird dann der entsprechende Bearbeitungsbildschirm angezeigt. Sie können dann für eine Anwendung nach der anderen die ausgewählten Funktionen ausführen.

Um eine Anwendung in Natural Security zu definieren, müssen Sie ein Sicherheitsprofil für sie anlegen.

Sie können Sicherheitsprofile für Anwendungen anlegen, die bereits in der Development-Server-Datei vorhanden sind. Es ist aber auch möglich, Sicherheitsprofile für Anwendungen zu erstellen, die noch nicht in der Development-Server-Datei vorhanden sind, d.h. bevor die entsprechenden Anwendungen selbst in der Development-Server-Datei definiert sind.

Um ein Profil für eine existierende Anwendung anzulegen:

Um ein Profil für eine existierende Anwendung anzulegen:

Geben Sie in der Auswahlliste Application

Maintenance im Feld Status den Wert

UNDF (d.h., nicht definiert) ein.

Es werden nur die Anwendungen aufgelistet, die noch nicht in Natural Security definiert worden sind.

In der Liste kann geblättert werden, siehe Grundlagen der Benutzung.

Die angezeigten Anwendungskennungen sind diejenigen, unter denen die Anwendungen in der Development-Server-Datei definiert sind.

Markieren Sie in der Liste die Anwendung, für die Sie ein

Sicherheitsprofil anlegen möchten, mit dem Funktionscode AD.

Der Bildschirm Add Application wird angezeigt.

Die Bestandteile, die Sie definieren können, und alle zusätzlichen Fenster, die Teil eines Anwendungssicherheitsprofils sein können, sind unter Bestandteile eines Anwendungsprofils beschrieben.

Um ein Profil für eine nicht existierende Anwendung

anzulegen:

Um ein Profil für eine nicht existierende Anwendung

anzulegen:

Geben Sie in der Kommandozeile der Auswahlliste

Application Maintenance das Kommando

ADD ein.

Es wird ein Fenster angezeigt, in dem Sie eine Kennung (ID) für die Anwendung eingeben müssen. Diese Kennung muss mit den Namenskonventionen für Anwendungen übereinstimmen, die im Natural Development Server definiert sind. Natural Security prüft, ob die Kennung mit diesen Namenskonventionen übereinstimmt.

Je nachdem, von wo aus Sie das Fenster aufgerufen haben, müssen Sie eventuell auch den gewünschten Anwendungstyp (Base oder Compound) angeben.

Nachdem Sie eine gültige Kennung (ID) eingegeben (und den Anwendungstyp angegeben) haben, wird das Fenster Add Application angezeigt.

Die Bestandteile, die Sie auf diesem Bildschirm definieren können, und alle zusätzlichen Fenster, die Teil eines Anwendungssicherheitsprofils sein können, werden unter Bestandteile eines Anwendungsprofils beschrieben.

Wenn Sie ein neues Anwendungsprofil hinzufügen, werden die in Ihrem eigenen Benutzersicherheitsprofil angegebenen Eigentümer automatisch in das Anwendungssicherheitsprofil kopiert.

Mit der Funktion Copy Application können Sie eine neue Anwendung in Natural Security definieren, indem Sie ein Sicherheitsprofil erstellen, das mit einem bereits vorhandenen Anwendungssicherheitsprofil identisch ist.

Alle Bestandteile des bestehenden Sicherheitsprofils werden in das neue Sicherheitsprofil kopiert - mit Ausnahme der Eigentümer (diese werden aus Ihrem eigenen Benutzersicherheitsprofil in das neue Anwendungsicherheitsprofil kopiert).

Links von Benutzern zur bestehenden Anwendung werden nicht kopiert.

Um ein Anwendungsprofil zu kopieren:

Um ein Anwendungsprofil zu kopieren:

Markieren Sie in der

Maintenance-Auswahlliste die Anwendung, deren

Sicherheitsprofil Sie duplizieren möchten, mit dem Funktionscode

CO.

Es wird ein Fenster angezeigt, in dem Sie die Kennung der neuen Anwendung eingeben müssen. Die Kennung muss den Namenskonventionen des Natural Development Server entsprechen.

Nachdem Sie eine gültige Kennung eingegeben haben, wird das neue Sicherheitsprofil angezeigt.

Seine Bestandteile, die Sie definieren oder ändern können, sind unter Bestandteile eines Anwendungsprofils beschrieben.

Mit der Funktion Modify Application können Sie ein bestehendes Anwendungssicherheitsprofil ändern.

Dazu:

Dazu:

Markieren Sie in der Auswahlliste Application

Maintenance die Anwendung, deren Sicherheitsprofil Sie ändern

möchten, mit dem Funktionscode MO.

Es wird das Sicherheitsprofil der ausgewählten Anwendung angezeigt.

Seine Bestandteile, die Sie definieren oder ändern können, sind unter Bestandteile eines Anwendungsprofils beschrieben.

Mit der Funktion Rename Application können Sie die Anwendungskennung (ID) eines bestehenden Anwendungssicherheitsprofils ändern.

Dazu:

Dazu:

Markieren Sie in der Auswahlliste Application

Maintenance die Anwendung, deren Kennung (ID) Sie ändern möchten,

mit dem Funktionscode RE.

Es wird ein Fenster angezeigt, in dem Sie eine neue Kennung (ID) für das Anwendungsprofil eingeben können. Die Kennung muss den Namenskonventionen des Natural Development Server entsprechen.

Wenn Sie ein Anwendungssicherheitsprofil umbenennen, wird die Anwendung selbst nicht umbenannt.

Mit der Funktion Delete Application können Sie ein bestehendes Anwendungssicherheitsprofil löschen.

Dazu:

Dazu:

Markieren Sie in der Auswahlliste Application

Maintenance die Anwendung, deren Sicherheitsprofil Sie löschen

möchten, mit dem Funktionscode DE.

Das Fenster Delete Application wird angezeigt.

Wenn Sie sich gegen das Löschen des Anwendungssicherheitsprofils entscheiden, können Sie das Fenster verlassen, indem Sie ENTER drücken, ohne etwas eingegeben zu haben.

Um das Anwendungssicherheitsprofil zu löschen, müssen Sie die Kennung (ID) der Anwendung in das Fenster eingeben, um den Löschvorgang zu bestätigen.

Wenn Sie ein Anwendungsprofil löschen, werden auch alle bestehenden Links zu diesem Anwendungsprofil gelöscht.

Wenn Sie ein Anwendungssicherheitsprofil löschen, wird die

Anwendung selbst nicht gelöscht. Die Anwendungskennung (ID) verbleibt in der

Auswahlliste Application Maintenance und der Status wird

auf UNDF (nicht definiert) gesetzt.

Wenn Sie mehr als eine Anwendung mit DE markieren,

wird ein Fenster angezeigt, in dem Sie gefragt werden, ob Sie die Löschung

jedes einzelnen Anwendungssicherheitsprofils durch Eingabe der

Anwendungskennung (ID) bestätigen möchten, oder ob alle zum Löschen

ausgewählten Anwendungsprofile ohne Einzelbestätigung gelöscht werden sollen.

Achten Sie darauf, dass Sie nicht versehentlich eine Anwendung löschen.

Anmerkung

Wenn eine Anwendung im Natural Development Server gelöscht

wird, wird das zugehörige Natural Security-Anwendungsprofil nicht gelöscht,

sondern sein Status wird auf NAPP (No Application/keine Anwendung)

gesetzt.

Mit der Funktion Display Application können Sie ein bestehendes Anwendungssicherheitsprofil anzeigen.

Dazu:

Dazu:

Markieren Sie in der Auswahlliste Application

Maintenance die Anwendung, deren Sicherheitsprofil Sie anzeigen

möchten, mit dem Funktionscode DI.

Es wird das Sicherheitsprofil der ausgewählten Anwendung angezeigt. Seine Bestandteile sind unter Bestandteile eines Anwendungsprofils erläutert.

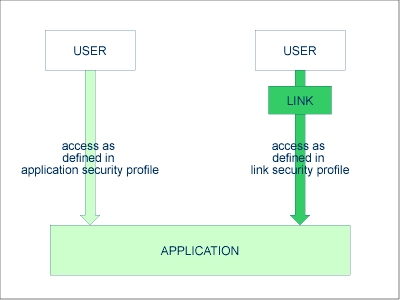

Die im Sicherheitsprofil einer Anwendung erlaubten/nicht erlaubten Zugriffsmethoden gelten für alle Benutzer, die nicht mit dieser Anwendung verlinkt sind. Wenn Sie einem einzelnen Benutzer mehr oder weniger Zugriffsmethoden erlauben wollen, können Sie den Benutzer mit der Anwendung verlinken und im Sicherheitsprofil des Links festlegen, welche Zugriffsmethoden für diesen bestimmten Benutzer verfügbar sein sollen. Das bedeutet, dass Sie durch die Verwendung von Links für verschiedene Benutzer unterschiedliche Zugriffsrechte auf dieselbe Anwendung festlegen können.

Nur Benutzer der Typen Administrator, Person und Gruppe (Group) können mit einer Anwendung verlinkt werden. Ein Administrator oder eine Person kann entweder direkt oder über eine Gruppe mit einer Anwendung verlinkt werden. Benutzer der Typen Mitglied (Member) und Terminal können nur über eine Gruppe mit einer Anwendung verlinkt werden, d.h. sie müssen einer Gruppe zugewiesen werden und die Gruppe muss mit der Anwendung verlinkt werden.

Um Verlinkungen zwischen Benutzern und Anwendungen herzustellen und zu verwalten, stehen zwei Funktionen zur Verfügung:

Die Funktion User Maintenance, mit der Sie einen Benutzer mit einer oder mehreren Anwendungen verlinken können.

Die Funktion Application Maintenance, mit der Sie einen oder mehrere Benutzer mit einer Anwendung verlinken können.

Die Funktionen werden im Folgenden beschrieben.

Um einen Benutzer mit einer oder mehreren Anwendungen zu

verlinken:

Um einen Benutzer mit einer oder mehreren Anwendungen zu

verlinken:

Markieren Sie in der Auswahlliste User

Maintenance den Benutzer, den Sie verlinken möchten mit dem

Funktionscode LA.

Es erscheint ein Fenster, in dem Sie den Typ der

Anwendungen (Base, Compound oder beide) auswählen

können, mit denen Sie den Benutzer verlinken möchten.

Darüber hinaus bietet das Fenster die folgenden Optionen:

Start value - Startwert

Sie können einen Startwert (siehe

Grundlagen der

Benutzung) für die Auflistung der anzuzeigenden

Anwendungen eingeben.

Selection criterion - Auswahlkriterium

Sie können eines der folgenden Auswahlkriterien

angeben:

N |

None/Kein Startwert. Alle Anwendungen werden aufgelistet. |

L |

Linked. Nur Anwendungen, mit denen der Benutzer bereits verlinkt ist, werden aufgelistet. |

U |

Unlinked: Nur Anwendungen, mit denen der Benutzer noch nicht verlinkt ist, werden aufgelistet. |

Anschließend wird die Auswahlliste Link User To Applications angezeigt, die die Liste der Anwendungen zeigt.

In der Liste kann geblättert werden, siehe Grundlagen der Benutzung.

Markieren Sie in der Liste die Anwendungen, mit denen Sie den Benutzer verlinken möchten.

In der Spalte Co können Sie jede Anwendung mit einem der folgenden Funktionscodes markieren (mögliche Code-Abkürzungen sind unterstrichen):

| Code | Funktion |

|---|---|

LK

|

Link. Der Benutzer kann die Anwendung mit einem speziellen Sicherheitsprofil verwenden, das für den Link zu definieren ist. Das Linkprofil hat Vorrang vor dem Anwendungsprofil. Siehe Link-Sicherheitsprofil anlegen und ändern (Anwendungen) weiter unten. |

CL

|

Cancel. Ein bestehender Link wird abgebrochen. |

DI |

Display Application. Das Sicherheitsprofil der Anwendung wird angezeigt. |

DL |

Display Link. Das Link-Sicherheitsprofil wird angezeigt. |

Sie können eine oder mehrere Anwendungen auf dem Bildschirm mit einem Funktionscode markieren.

Für jedes markierte Objekt werden die ausgewählten Funktionen nacheinander ausgeführt. Wenn die Verarbeitung abgeschlossen ist, wird eine Meldung angezeigt, in der die aktuelle Verlinkungssituation zwischen dem Benutzer und der jeweiligen Anwendung beschrieben wird.

Um einen oder mehrere Benutzer mit einer Anwendung zu

verlinken:

Um einen oder mehrere Benutzer mit einer Anwendung zu

verlinken:

Markieren Sie in der Auswahlliste Application

Maintenance die Anwendung, mit der Sie Benutzer verlinken möchten,

mit dem Code LU.

Es erscheint ein Fenster mit den folgenden Optionen:

Start value - Startwert

Sie können einen Startwert (siehe

Grundlagen der

Benutzung) für die Auflistung der anzuzeigenden

Anwendungen eingeben.

Selection criterion - Auswahlkriterium

Sie können eines der folgenden Auswahlkriterien

angeben:

N |

None/Kein Startwert. Alle Benutzer werden aufgelistet. |

L |

Linked. Nur Benutzer, die mit der Anwendung bereits verlinkt sind, werden aufgelistet. |

U |

Unlinked: Nur Benutzer, die noch nicht mit der Anwendung verlinkt sind, werden aufgelistet. |

Anschließend wird die Auswahlliste Link Users To Application (Benutzer mit Anwendung verlinken) angezeigt, die die Liste der Benutzer zeigt. Sie enthält alle Benutzer der Typen Gruppe (Group), Administrator und Person.

In der Liste kann geblättert werden, siehe Grundlagen der Benutzung.

Markieren Sie in der Liste die Benutzer, die mit der Anwendung verlinkt werden sollen.

In der Spalte Co können Sie jeden einzelnen Benutzer mit einem der folgenden Funktionscodes markieren (mögliche Code-Abkürzungen sind unterstrichen):

| Code | Funktion |

|---|---|

LK

|

Link. Der Benutzer kann die Anwendung mit einem speziellen Sicherheitsprofil verwenden, das für den Link zu definieren ist. Das Linkprofil hat Vorrang vor dem Anwendungsprofil. Siehe Link-Sicherheitsprofil anlegen und ändern (Anwendungen) weiter unten. |

CL

|

Cancel. Ein bestehender Link wird abgebrochen. |

DI |

Display User. Das Benutzersicherheitsprofil wird angezeigt. |

DL

|

Display Link. Das Link-Sicherheitsprofil wird angezeigt. |

Sie können einen oder mehrere Benutzer auf dem Bildschirm mit einem Funktionscode markieren.

Für jeden markierten Benutzer werden die ausgewählten Funktionen nacheinander ausgeführt. Wenn die Verarbeitung abgeschlossen ist, wird eine Meldung angezeigt, die besagt, dass die Verlinkung zwischen dem jeweiligen Benutzer und der Anwendung nun wirksam ist.

Um ein Link-Sicherheitsprofil anzulegen oder zu ändern

Um ein Link-Sicherheitsprofil anzulegen oder zu ändern

Markieren Sie in der Auswahlliste Link User To

Applications (einzelnen Benutzer mit Anwendungen verlinken) einen

Benutzer mit LK.

Oder:

Markieren Sie in der Auswahlliste Link Users To

Application (mehrere Benutzer mit Anwendung verlinken) einen

Benutzer mit LK.

Es wird ein Fenster angezeigt, in dem Sie das Sicherheitsprofil für diesen Link festlegen können.

Die Standardeinstellungen, die im Link-Sicherheitsprofil erscheinen, werden aus dem Sicherheitsprofil der Anwendung übernommen.

Die Bestandteile eines Link-Sicherheitsprofils entsprechen denen eines Anwendungs-Sicherheitsprofils (siehe Bestandteile eines Anwendungsprofils). Darüber hinaus können Sie Aktivierungsdaten festlegen. Diese entsprechen den Aktivierungsdaten in einem Benutzersicherheitsprofil (siehe Bestandteile eines Benutzersicherheitsprofils).

Anstatt die Zugriffsmethoden im Link-Sicherheitsprofil zu

erlauben/nicht zu erlauben, können Sie auch die entsprechenden Buchstaben

(R, A, M, D) an den

entsprechenden Stellen in der Spalte Access (Zugriff) der

Auswahlliste Link User To Applications oder Link

Users To Application eingeben/löschen.